În ultimul articol, am discutat cu dvs. despre modul în care funcționează protocolul (dacă este mai strict, stiva protocolului IPsec) și cum se configurează o conexiune securizată între cele două birouri. Cu toate acestea, în viață există adesea o problemă care poate fi interpretată în aproximativ unul din următoarele moduri:

- Compania are utilizatori care lucrează acasă la domiciliu (temporar sau permanent - nu contează). În consecință, aceste persoane trebuie să aibă acces la rețeaua locală a întreprinderii. Este clar că în această situație canalul Site-to-Site nu poate fi construit, deoarece utilizatorul nu are probabil echipamentul necesar și este scump.

- Compania are un sediu central și un număr decent de telecomenzi, care trebuie legat într-o rețea locală. Este posibil ca în birourile la distanță să nu existe administratori care să poată configura un tunel clasic de la Site la Site.

Pentru a rezolva problemele menționate mai sus, Cisco oferă o tehnologie numită Cisco Easy VPN. Să ne dăm seama ce este și ce este mâncat 🙂

Cisco Easy VPN este o rețea virtuală privată (VPN) bazate pe IPsec, care se bazează pe o arhitectură de control centralizat VPN-canal de la un singur punct. Se compune din trei componente: serverul VPN simplu, clientul Easy VPN și telecomanda Easy VPN. server de la distanță și reprezintă o arhitectură client-server (la distanță - «klienstky“ router sau ASA5505), în care o cerere de a construi un tunel securizat vine de la distanță. Ușor VPN Remote poate funcționa în trei moduri diferite:

Cu ideologia, cred că totul este clar, așa că să săpăm mai adânc și să aflăm cum funcționează toate.

Aproximativ în plus, vreau să spun că serverul poate trimite câțiva parametri și fără o solicitare din partea clientului. Rețineți, de asemenea, că modul de configurare ISAKMP are loc înainte de setarea IPsecSA.

Modul de configurare ISAKMP acceptă autentificarea extinsă (Xauth) după instalarea ISAKMP SA. Acest mecanism de autentificare vă permite să verificați în continuare identitatea utilizatorului utilizând protocoale specifice. De exemplu, serverul poate cere utilizatorului să introducă un nume și o parolă și apoi să le compare cu baza de date locală. Un astfel de sistem este destul de scalabil și vă permite să utilizați autentificarea parolei simple, parolele unice, etc.

Ușor VPN vă cere să furnizați informații suplimentare pentru o fază și jumătate. Aceasta se face prin crearea și configurarea unui grup Easy VPN utilizând comanda cryptoisakmpclientconfigurationgroup

- utilizarea cheilor IKE preconfigurate pentru autentificare. În acest caz, clientul trebuie să inițieze un mod de configurare a tunelului agresiv și să transmită numele grupului ca identificator în pachetul de inițializare. Ușor VPN nu acceptă modul normal cu autentificare prin intermediul tastelor presetate. Această tastă este configurată în modul de configurare a grupului cu comanda tastelor

- utilizarea semnăturilor digitale și a modului normal IKE (modul principal). În acest caz, numele grupului este luat din câmpul OU al certificatului client. Această opțiune este preferabilă.

După instalarea ISAKMP SA, clientul poate solicita informații suplimentare de la server utilizând modul de configurare ISAKMP. Parametrii cei mai importanți și cei mai frecvent utilizați sunt prezentați mai jos:

- split-dns

- acl

- salvați-parola. permite clientului de la distanță să salveze parola pentru Xauth

- include-local-lan. Această funcție este utilizată atunci când nu utilizați tunelul divizat. Această comandă permite computerului la distanță să acceseze interfețele LAN locale prin ocolirea tunelului VPN

După ce ați finalizat configurarea grupului Easy VPN, trebuie să configurați setările rămase IPsec - politicile ISAKMP, seturile IPsec.

Notă: EasyVPNklient (programul unul) necesită un al doilea grup DH pentru 3DESi aIOS cincea implicite dlyaAES256 routere utilizează grupul DH №1 - nu uitați să-l schimbe în nastroykeISAKMPpolitik.

În plus, este necesar să creați o cripto-card dinamic și să permiteți acceptarea conexiunilor de la orice partener la distanță. Acest lucru se face aproximativ în felul următor:

cripto map CRMAP_EZVPN adresa de configurare a clientului răspunde

cripto map CRMAP_EZPVN lista de autorizări isakmp ATHRZ_EZVPN

De asemenea, avem o altă echipă disponibilă:

cripto map CRMAP_EZPVN lista de autentificare client AUTH_EZPVN,

care include Xauth pentru un card criptografic. Lista AAA-AUTH_EZVPN ar trebui să indice sursa prin care se autentifice (locală, raza etc.). În cazul în care comanda de mai sus nu este înscris, atunci Xauth nu va fi utilizat și toate sesiunea de la distanță va fi autentificat doar prin intermediul unor parametri ISAKMP (chei pre-configurate sau certificate digitale).

În acest moment, cititorii atenți ar putea să explice următoarea întrebare: să presupunem că am creat câteva grupuri Easy VPN cu politici diferite (de exemplu, cu diferite tuneluri divizate). Cum putem asigura că un utilizator se poate alătura doar unuia sau altui grup (astfel încât managerul nu poate intra în grupul de gestionare)? Pentru a rezolva această problemă, Cisco are o soluție numită "Group Lock". Când această caracteristică este activată pe un grup, toate denumirile Xauth trebuie să aibă următorul format:

unde grupul este numele unui grup Easy VPN existent. Serverul preia numele de grup din numele Xauth și îl compară cu numele grupelor configurate. Dacă numele nu se potrivesc, atunci conexiunea scade.

Notă: IOSGroupLock funcționează numai cu autentificare cheie predefinită

După ce înțelegeți cât funcționează Easy VPN Server, hai să vorbim despre Easy VPN Remote.

De la versiunea 12.2T, Cisco a implementat suportul pentru funcționalitatea Easy VPN client în router-ele. Această caracteristică vă permite să utilizați routerele ca un client hardware care stabilește o conexiune la server.

La fel ca și clientul software, Easy VPN Remote acceptă autentificarea în două etape. Primul pas este autentificarea în grup, în timpul căreia ambele părți instalează ISAKMP SA. În acest pas, se pot utiliza chei preconfigurate sau certificate digitale. Al doilea pas este Xauth.

Pentru a configura Easy VPN Remote, trebuie să parcurgeți următorii pași:

- configurați profilul Easy VPN cu comanda clientului crypto ipsec ezvpn

. După această comandă, introduceți modul de configurare corespunzător pentru a introduce opțiuni suplimentare. Aceste opțiuni sunt obligatorii și nu obligatorii. Să luăm în considerare unele dintre ele:

- conectarea specifică modul de trunchi tunel. Modul manual necesită ca tunelul să fie activat manual prin CLI sau SDM / CCP

După ce am aflat cum funcționează această tehnologie, vom rezolva următoarea problemă:

- Routerul R2 funcționează ca un server Easy VPN

- Un client Cisco VPN este instalat pe computerul din rețeaua locală R4

- criptează numai traficul necesar care se află în interiorul rețelei 172.16.2.0/24

aaa nou model de autentificare aaa autentificare AUTH_EZVPN rețea de autorizare locală aaa ATHRZ_EZVPN locală! numele de utilizator A.GUSEV@GROUP_EZPVN-HOME parola A.GUSEV Nume utilizator FLANE @ GROUP_EZPVN utilizatorilor parola FLANE! politică isakmp cripto 10 de autentificare 3DES pre-parts encr hash MD5 grup 2! Adresa IP locală POOL_EZVPN-UTILIZATORI 172.30.100.1 172.30.100.99 IP piscina locală POOL_EZVPN-HOME 172.30.100.100 172.30.100.199 ip lista de acces extins ACL_SPLIT-EZVPN permis ip 172.30.100.0 0.0.0.255 172.16.2.0 0.0.0.255 isakmp cripto configurația client grup de GROUP_EZPVN-Useri cheie regruparea POOL_EZVPN-UTILIZATORI ACL_SPLIT-EZVPN Acl-grup de blocare a cripto isakmp grup de configurare client GROUP_EZPVN-HOME HOME cheie piscină POOL_EZVPN-HOME ACL_SPLIT-EZVPN acl grup-blocare! IPSec cripto-set ESP transformatei-3DES-MD5 ESP-3DES ESP-MD5-HMAC! cripto dinamic harta CRMAPDYN_EZVPN 10 set transformatei-set ESP-3DES-MD5 inversă harta rutelor cripto CRMAP_VPN lista de autorizare isakmp harta ATHRZ_EZVPN cripto CRMAP_VPN Lista de autentificare a clientului Harta AUTH_EZVPN cripto CRMAP_VPN configurația client adresă răspunde cripto hartă CRMAP_VPN 10 IPSec-isakmp CRMAPDYN_EZVPN dinamic interfață serială 1/0 harta cripto CRMAP_VPN

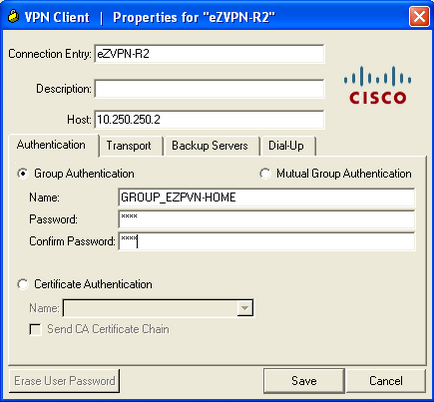

Pe computerul client, porniți programul Cisco VPN Client și introduceți parametrii serverului

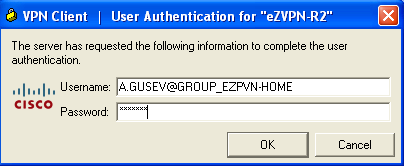

După aceasta, pornim conexiunea creată mai sus și introduceți parola / parola pentru faza 1.5 din fereastră

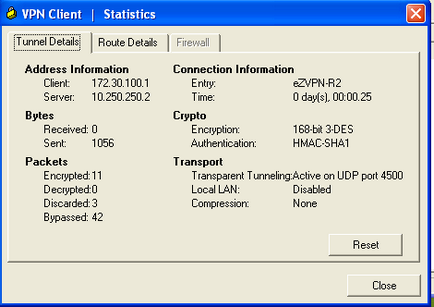

După conectarea reușită la serverul Easy VPN pe client, puteți vedea statisticile (câte pachete sunt criptate, decriptați, cu ce conexiune server IPsec este stabilită, parametrii de criptare)

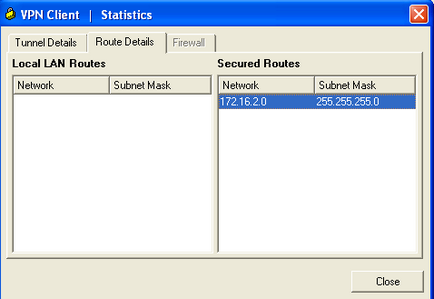

precum și informații despre rețele, pachete care sunt înfășurate într-un tunel

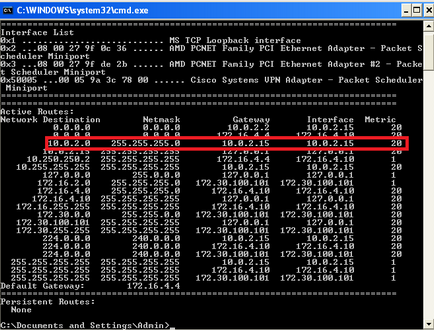

Verificați masa de rutare

Pe serverul VPN, puteți utiliza comanda show crypto session

R2 sesiune # arată criptografic sesiune Crypto starea curentă Interfata: serial1 / 0 Utilizator: a.gusev@group_ezpvn-home Grupa: GROUP_EZPVN-HOME adresa atribuită: Starea 172.30.100.101 Sesiunea: UP-ACTIVE Peer: 10.1.45.4 portul 1090 IKE SA: locală 10.250.250.2/4500 la distanță 10.1.45.4/1090 activă IPSEC DEBIT: permis ip 0.0.0.0/0.0.0.0 gazdă 172.30.100.101 activă societățile de supraveghere: 2, origine: harta cripto dinamic