Sper că după ce am citit acest articol, mulți vor înțelege că controlorii de domeniu trebuie fie să citească sau să cripteze (de exemplu, Bitlocker).

Se întâmplă că, în organizație, administratorii rău-prank și-au schimbat parolele înainte de a pleca, iar înainte de tine este sarcina de a sparge parola pentru administratorul domeniului.

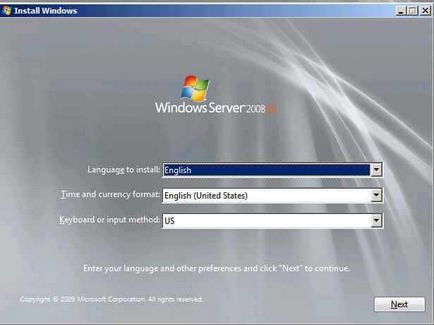

Am montat-o și pornește de pe disc.

Faceți clic pe Următorul

Alegeți "Repararea computerului"

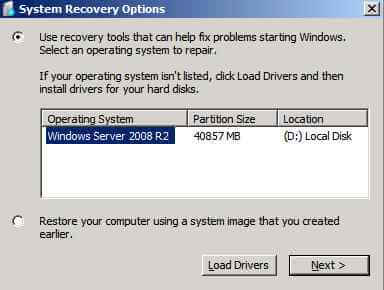

Alegeți sistemul nostru și faceți clic pe Următorul

Apoi, deschideți "Command Prompt" (Command Prompt)

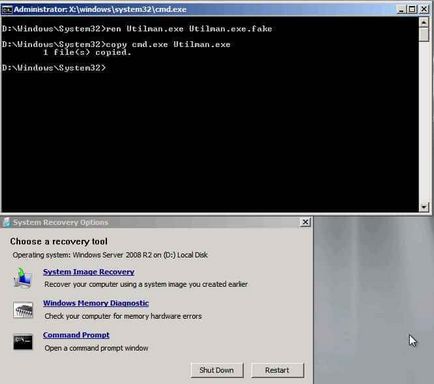

Mergem pe discul în care aveți instalat sistemul în folderul System 32.

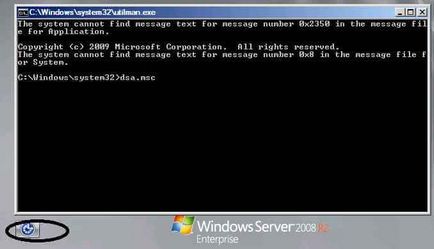

Trucul este că vom înlocui Utilman fișier .exe pe .exe cmd și începe de pe ecranul de introducere a parolei, putem rula exe de la numele de sistem CMD a controlerului de domeniu, și înseamnă că putem face nimic.

Deci, acum restartem computerul și schimbăm parola la administrator sau creăm un nou administrator.

Introducem dsa .msc pentru a ajunge la consola ADUC.

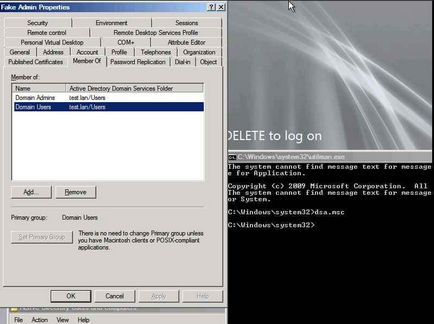

Voi crea utilizatorului FAdmin @test .lan și îl voi include în grupul "Domain Admin". Este clar că din aceeași consolă a fost posibilă resetarea parolei la orice utilizator, dar vreau să arăt că, în calitate de proprietar al utilizatorului creat, acesta nu va fi un cont, ceea ce va complica timpul de căutare al problemei, dacă cineva vă face acest lucru în detrimentul dvs.

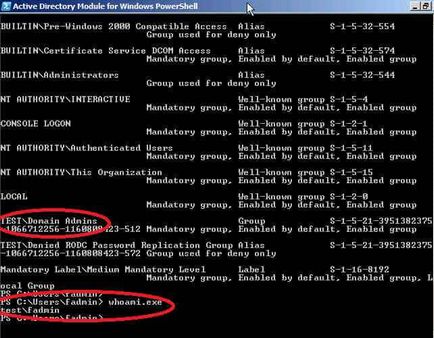

Comanda Whoami .exe / user / groups va arăta că utilizatorul fadmin este membru al "administratorilor de domenii"

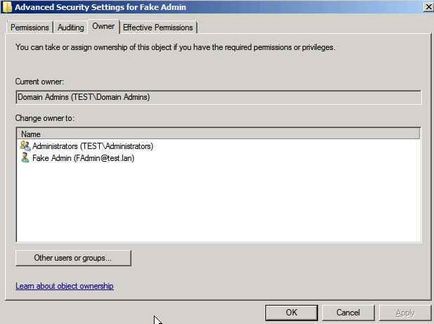

Acum, să verificăm: cine este proprietarul acestui cont.