Caracteristicile implementării atacurilor DoS / DDos. TCP SYN atac

Atacurile DoS / DDoS au ca scop ruperea serviciului de accesibilitate de bază. Scopul principal al atacurilor DoS / DDoS este de a scoate obiectul atacat din starea de lucru și de a face resursele sale indisponibile pentru utilizatorii legitimi. Atacul cu scopul de a refuza serviciul poate fi efectuat în două moduri: folosirea vulnerabilităților în software-ul sistemului atacat și trimiterea unui număr mare de pachete de rețea compilate (inundații).

Prima metodă este mai complicată și necesită o înaltă calificare a atacatorului. A doua metodă se bazează pe utilizarea "forței brute". Ideea este de a descărca resursele de procesare ale serverului prin procesarea unui număr mare de pachete trimise de atacator. O astfel de încărcare a serverului în cel mai bun caz poate duce la imposibilitatea serverului de a accepta cereri din partea utilizatorilor legitimi pentru procesare și, în cel mai rău caz, poate provoca suspendarea și oprirea serverului.

Pentru a efectua un atac de succes DoS, este necesară o lățime de bandă destul de mare. Prin urmare, în majoritatea cazurilor, un atac împotriva negării serviciului este efectuat imediat de la mai multe mașini. Atacul, care implică un număr mare de mașini, a fost numit DDoS. Este demn de remarcat faptul că pentru un atac distribuit pot fi folosite infectate cu mașini software speciale care nu aparțin atacatorului. Aceste mașini infectate sunt numite "zombi". O modalitate de a obține "zombi" este introducerea masivă a "troianului" pe computerele utilizatorilor pașnici. După ce a primit o anumită comandă din afară, un astfel de "troian" transformă un computer "pașnic" cu acces la Internet într-o sursă de cereri false care vizează supraîncărcarea resurselor serverului.

Cele mai frecvente atacuri DoS sunt:

· TCP SYN Flood sau doar TCP SYN

Să considerăm atacul TCP SYN (tcp SYN inundații), care are ca scop servicii de aplicații care utilizează protocolul de strat de transport TCP. Acest protocol este utilizat pe scară largă în sistemele de informații, datorită faptului că garantează livrarea de 100% a tuturor datelor transmise. Cooperantă nodurile de rețea care utilizează acest lucru ca pe un protocol de transport care este instalat între o conexiune TCP, în care controlul este efectuat de faptul că destinatarul va primi toate pachetele trimise de către expeditor. Acest lucru se realizează prin faptul că destinatarul informează expeditorul despre ce le-a primit pachetele. În cazul în care nu se ajunge la destinatar, toate pachetele destinate să-l, expeditorul de a re-trimite-le. Ca avantaj evident al acestui protocol este abilitatea de a stabili o conexiune. Pentru a stoca informații despre starea curentă a conexiunii la domeniul particular de utilizare steaguri biți în pachetele, protocolul utilizat. Sub acest domeniu este de 8 biți alocați, dar 2 dintre ele sunt rezervate și sunt utilizate în prezent doar 6 steaguri: URG (pavilion de urgență), ACK (pavilion de confirmare), PSH (functie push flag), RST (reset flag), SYN (flag sincronizare) și FIN (pavilionul final). Din păcate, standardul stabilit [11], mecanismul de conectare nu este perfect, iar atacul a considerat folosește doar neajunsurile sale.

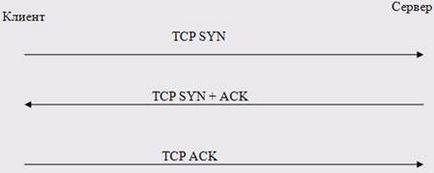

Scopul principal al acestui atac TCP SYN este de a depăși limita numărului de conexiuni TCP aflate în starea de instalare. Luați în considerare procedura de configurare a unei conexiuni TCP. În primul rând, clientul care inițiază conexiunea trimite cererea către serverul TCP-SYN. După primirea unei astfel de solicitări, serverul alocă memoria pentru parametrii de conectare într-un tampon special proiectat. Apoi trimite un pachet clientului TCP cu instrumentele SYN + ACK. După primirea pachetului SYN + ACK, clientul trebuie să trimită serverului un pachet de confirmare, adică pachet cu setul de pavilion ACK. Când serverul primește și procesează acest pachet, conexiunea este stabilită. Cele de mai sus

Procedura este prezentată în Fig. 1.1

Lipsa feedback-ului de la atacator face destul de dificilă detectarea și reflectarea atacului TCP-SYN.

Stabiliți obiectivele pentru a vă proteja împotriva amenințărilor

Un alt dezavantaj înseamnă detecție atac TCP integrat în sistemul de operare este că atunci când supraîncărcat (referindu-se la lipsa de putere CPU și memorie) sau contor înseamnă atârnă în sine sistem, de asemenea, devine inutilizabil.

Scopul lucrării maestrului este de a crea o tehnică bazată pe matematică pentru detectarea unui atac TCP SYN. Pentru a face acest lucru, trebuie să construiți un model matematic care descrie interacțiunea serverului TCP cu clienții. Parametrii inițiali pentru un astfel de model ar trebui să fie caracteristicile serverului și canalul de comunicație, iar parametrul de ieșire ar trebui să fie o declarație despre prezența sau absența unui atac TCP-SYN.

Pentru a putea utiliza metodologia propusă în practică, pentru a proteja resursele critice ale rețelei corporative, aveți nevoie și de instrumente pentru a determina valorile reale ale parametrilor de intrare ai modelului pentru un anumit server și pentru rețeaua la care este conectat.