Articolul descrie o metodă combinată încearcă să extragă client în mod fraudulos cheie la un punct de acces WiFi. Aici se arată modul în care un hacker petrece WiFi hacking cu curgere - reînnoit script în stilul celebrului aircrack-ng. Dar, spre deosebire de versiunile anterioare de script-uri, aceasta, reunind activitatea haldei utilități automatizează de locuri de muncă foarte mult, așa că am sfătui voi care nu sunt familiarizați cu această opțiune, să acorde o atenție la modul în care un hacker ar putea efectua hacking parola WiFi cu curgere.

Atac Ideea este că, în timpul sesiunii de utilizator la un punct hacker podsunet fals cu același nume și pagina cu cerința de a reintroduce parola pentru rețeaua WiFi. Dacă utilizatorul continuă despre hacker, parola afișată în condiții de siguranță pe ecranul atacatorului.

În cursul acestei acțiuni, voi arăta, pe ce parametri puteți identifica un fals.

parola WiFi hacking de curgere. Ce se utilizează?

- sistem de operare Linux 2.0 Kali pe un laptop

- modem TL-WN722N

- script-ul cu dependențe doustanovit curgere necesare (actualizări pot fi actualizate)

În mod implicit, script-ul construiește Kali absente. Cu toate acestea, utilitatea mulți hackeri săi sunt capabili de a evalua atunci când se lucrează cu rețele fără fir. Deci, dacă doriți să testați prezența în ansamblul lui Kali, cel mai probabil veți vedea acest lucru este o fereastră:

Set curgere

În general, i-am oferit un pick rapid de la comanda github în terminal:

Rulați scriptul. A alerga afară din dosarul dorit, prin intermediul CD-ul (dacă ați descărcat terminal, script-ul este chiar în directorul CD calcul diferențial, dacă este manual, calea va fi prin intermediul Descărcări de tip dosar cd / Downloads / calcul diferențial /-master) calcul diferențial:

Script-ul se execută comanda

Și, odată ce vom găsi dependențele care lipsesc. Acestea sunt aproape întotdeauna patru:

Doustanovit poate fi direct din catalog, cu o comandă de script în terminalul

Mai mult, uneori, proces provoacă unele dificultăți, deoarece procesul de instalare dependențelor Cleans mari primite la dispoziția Kali depozit. Deci, după stabilirea și confirmarea script dependențelor necesare, executați legământul:

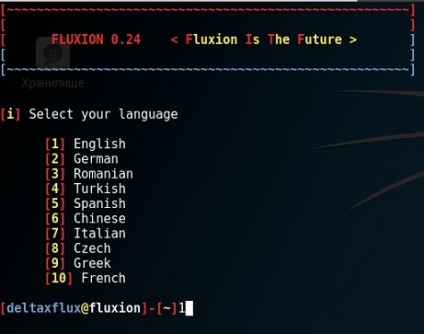

După câteva manipulări simple și re-rula instalarea script-ul a mers fără probleme, pas cu pas:

și ajunge la fereastra de selectare modem „dreapta“. În caz contrar, script-ul va genera o eroare cu privire la imposibilitatea continuării lucrărilor datorită modelului necorespunzătoare de modem). Deci, alegeți propria.

Și Aircrack-curgere ng într-un pachet

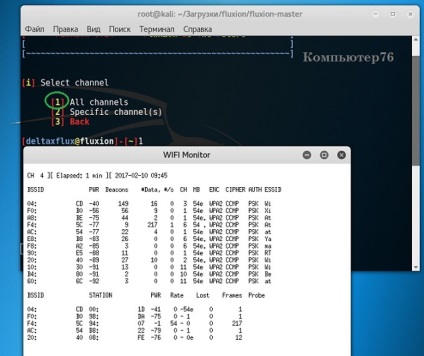

În fereastra următoare, a cerut să selecteze canalele care vor adulmece aircrack. Alegerea scade până la 1. rula imediat sniffer modulul script aircrack-ng (calcul diferențial propriu modul de translație în modul monitor):

Coloana de date oferă utilizatorilor care acum sunt utilizați în mod activ WiFi sale. Ei acordă o atenție la hacker - pentru a intercepta strângere de mână el nu are nevoie de „dormit“ routere; „Utile“ trebuie să comunice cu orice dispozitiv:

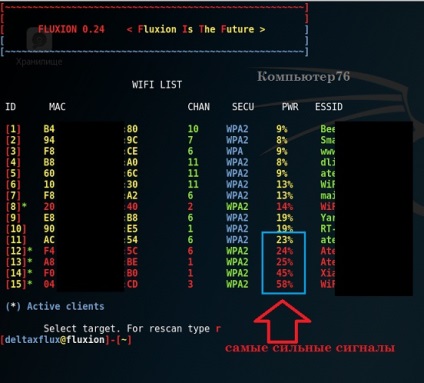

Se așteaptă câteva minute și a opri sniffer Ctrl + C. Fereastra de comandă activă cu fundalul alb va fi plecat, dar script-ul va stabili memoria RAM a potențialelor victime. Și într-o listă care poate fi citit:

Următoarea fereastră de script oferă o varietate de atacuri. Se recomandă un punct de acces fals. Alegeți o opțiune:

airodump în acest exemplu de realizare, dispozitivul dezactivează toate victimele

Hacking parola WiFi cu curgere: atacul a început

Chiar acolo intercepteze fereastra strângeri de mână (de sus) și în partea de jos a modulului cu airodump hacker dezactivează în mod continuu dispozitive mobile victimelor pachete fără sfârșit pe deauntefikatsiyu.

Aceasta este etapa tradițională a intercepteze strângerilor de mână între AP și dispozitive mobile, forțând în mod constant Wi-Fi conectat la strangerea de mana punctul emitent. Hacker, între timp, se uită la recordul prețuit de interceptare. Și aici este:

click pentru a mari

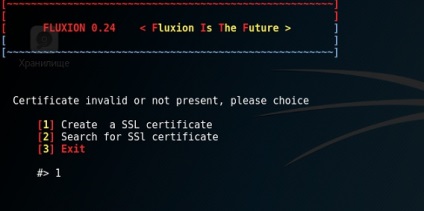

Între timp, utilizatorul este așezat, fără a avea acces la rețea. El verifică mai întâi legătura cu TD său. Tot pe site-ul, ele sunt acum doar 2 duplicate ale AP-uri wireless - unul dintre primele semne că ești atacat de un AP fals. Când încercați să vă conectați la browser-ul imediat, acesta avertizează că certificatul de securitate nu îndeplinește cerințele:

într-adevăr, vă mulțumesc

Care sunt utilizatorii după ce atrage atenția? Da, nimeni nu. Parola introdusă este victima neavizat și OPA! Aici el vede hacker la monitor: