În această eră modernă, organizațiile se bazează foarte mult pe rețele de calculatoare pentru schimbul de informații în mod eficient și productiv de organizare. rețele de calculatoare organizaționale sunt acum din ce în ce mai mare și peste tot. Presupunând că fiecare angajat are o stație de lucru dedicat, pe o scara larga companie va avea mii de stații de lucru și servere în rețea mult.

Este posibil ca aceste stații de lucru nu pot fi gestionate centralizat, și în același timp, ei au o apărare perimetru. Ele pot avea diferite sisteme de operare, hardware, software și protocoale, cu diferite niveluri de conștientizare a utilizatorilor cibernetice. Acum, imaginați-vă acele mii de stații de lucru pe o rețea de companie este conectat direct la Internet. Acest tip de rețea nesecurizată devine o țintă pentru atacuri, care stochează informații valoroase și afișează vulnerabilitate.

În acest capitol, vom descrie vulnerabilitatea principală a rețelei și importanța securității rețelei. În următoarele capitole, vom discuta metode pentru a realiza același lucru.

rețea fizică

Rețeaua este definită ca două sau mai multe dispozitive de calcul conectate între ele pentru a partaja eficient resursele. Mai mult, compușii două sau mai multe rețele împreună kakmezhsetevyh cunoscute. Astfel, Internetul este un firewall - o colecție de rețele interconectate.

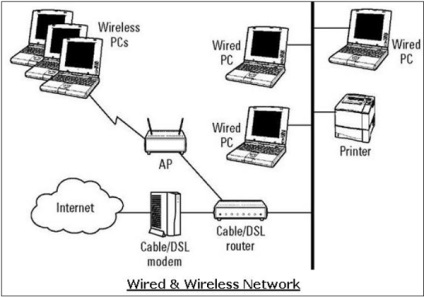

Pentru a crea propria rețea internă, organizația are o varietate de opțiuni. El poate utiliza o rețea prin cablu sau o rețea fără fir pentru a conecta toate stațiile de lucru. În prezent, organizația este, în principal, folosind o combinație de rețele cu fir și fără fir.

Rețelele cu fir și fără fir

Într-o rețea cu fir, dispozitive conectate între ele prin cabluri. De obicei, rețeaua cu fir bazată pe protocolul Ethernet, în care dispozitivele sunt conectate prin cabluri la diferite comutatoare perechi răsucite neecranat (UTP). Aceste switch-uri sunt conectate în continuare la un router de rețea pentru a accesa internetul.

Într-o rețea fără fir dispozitivul este conectat la punctul de acces prin difuzare. Punctele de acces sunt conectate printr-un cablu suplimentar pentru comutator / router-ul pentru accesul extern la rețea.

Rețelele fără fir au câștigat popularitate datorită mobilității oferite de acestea. Dispozitivele mobile nu trebuie să fie atașat la cablu și se pot deplasa liber în raza de acțiune a rețelei fără fir. Acest lucru asigură un schimb eficient de informații și productivitatea crește.

Vulnerabilitățile și atacuri

vulnerabilitate generală care există în rețelele prin cablu și wireless este „accesul neautorizat“ la rețea. Un atacator poate conecta dispozitivul la rețea, deși hub nesigur / port de switch. În acest sens, rețeaua fără fir este considerată mai puțin sigură decât rețelele cablate precum și rețeaua fără fir poate fi ușor de accesat, fără nici o conexiune fizică.

După acces, un atacator ar putea exploata această vulnerabilitate pentru a lansa atacuri, cum ar fi -

Sniffing pachete de date pentru a fura informații valoroase.

Refuzul de servicii de rețea de utilizatori legitimi prin inundarea mediul de rețea cu pachete false.

Spoofing identitatea fizică (MAC) gazde legitime și apoi fura date sau de a lansa noi atacuri „man-in-the-middle“.

protocol de rețea

Un protocol de rețea este un set de reguli care reglementează schimbul de date între dispozitivele conectate la rețea. Acestea includ mecanisme pentru a crea conexiuni și reguli de formatare pentru ambalare de date pentru mesajele trimise și primite.

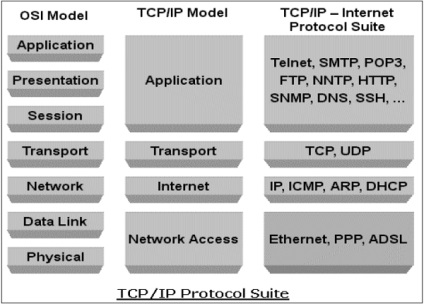

Mai multe tipuri de protocoale de rețea de calculatoare, fiecare concepute pentru scopuri specifice au fost dezvoltate. Un populare și utilizate pe scară largă de protocoale TCP / IP asociate cu protocoale înalte și joase de nivel.

protocolul TCP / IP

Transmission Control Protocol (TCP) și Internet Protocol (IP) protocoale de rețea, două calculatoare diferite sunt cele mai utilizate împreună. Datorită popularității sale și introducerea pe scară largă, acestea sunt construite pe toate sistemele de operare, dispozitive de rețea.

IP corespunde stratului de rețea (Layer 3), în timp ce TCP corespunde stratului de transport (Layer 4) în OSI. TCP / IP se referă la comunicațiile în rețea, în cazul în care transportul TCP este utilizat pentru livrarea de date prin rețelele IP.

protocoale TCP / IP sunt utilizate în mod obișnuit cu alte protocoale, cum ar fi HTTP, FTP, SSH în stratul de aplicații și Ethernet la nivelul legăturii de date / fizice.

suita TCP / IP de protocoale a fost înființată în 1980 ca o soluție acealsi cu un număr foarte mic de aspecte legate de probleme de siguranță.

Acesta a fost proiectat pentru conectarea la o rețea de încredere limitată. Cu toate acestea, în cursul perioadei, acest protocol a devenit standardul de facto pentru comunicarea prin Internet neprotejat.

Unele dintre vulnerabilitățile de securitate comune costume de protocol TCP / IP -

O altă vulnerabilitate HTTP este un mijloc slab de autentificare între client și serverul web în timpul inițializării sesiunii. Aceasta vulnerabilitate ar putea conduce la retragerea unei sesiuni de atac, atunci când atacatorul fură sesiunea HTTP a unui utilizator legitim.

TCP trei căi strângere de mână vulnerabilitatea pentru a stabili o conexiune. Un atacator poate lansa atac denial of service „SYN-Flood“ pentru a exploata această vulnerabilitate. Acesta se instalează o mulțime de sesiuni semi-deschise înainte de a finaliza o strângere de mână. Acest lucru duce la suprasarcină server și în cele din urmă crash.

strat de IP este subiectul multor atacuri. Prin modificarile header-ul IP, atacatorul poate lansa un atac de IP-spoofing.

În afară de cele menționate mai sus, multe alte vulnerabilități de securitate există în familie de proiectare protocolul TCP / IP, precum și în punerea sa în aplicare.

De altfel, în conexiunea la rețea TCP / IP, în cazul în care un strat este compromis, celelalte straturi nu devin conștienți de hacking și toate comunicațiile devine compromisă. Prin urmare, există necesitatea de a utiliza controalele de securitate la fiecare nivel, pentru a asigura siguranța completă.

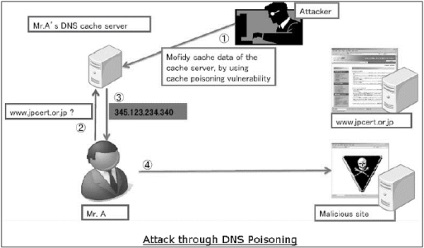

Protocolul DNS

protocolul ICMP

Internet - Protocol de control de management (ICMP) este un management de bază de rețea de rețele de protocol TCP / IP. Este folosit pentru a trimite mesaje de eroare și de control cu privire la starea dispozitivelor de rețea.

ICMP este o parte integrantă a punerii în aplicare a rețelelor bazate pe IP și, astfel, prezente în cea mai mare de configurare a rețelei. ICMP are vulnerabilități și poate fi abuzat pentru a lansa un atac asupra rețelei.

Atacurile convenționale care pot apărea în rețea din cauza vulnerabilităților ICMP -

Trace Route este un utilitar popular, care ICMP este utilizat pentru a afișa rețeaua țintă, care descrie calea în timp real de la un client la o gazdă de la distanță.

Un atacator poate lansa atac denial of service folosind ICMP vulnerabilitate. Acest atac implică trimiterea IPMP Ping-pachete care depășesc 65,535 octeți pentru dispozitivul țintă. Calculatorul-țintă nu este capabil să proceseze pachetul în mod corespunzător și poate duce la zdrobi sistemul de operare.

Alte protocoale, cum ar fi ARP, DHCP, SMTP, etc. De asemenea, ei au punctele lor slabe, care pot fi utilizate de către un atacator pentru a compromite securitatea rețelei. Vom discuta unele dintre aceste vulnerabilități în capitolele următoare.

Cel mai puțin aspectele de siguranță privesc în dezvoltarea și punerea în aplicare a protocoalelor a devenit o cauza majora a amenințărilor la adresa securității rețelei.

obiectivelor de securitate de rețea

Securitatea rețelei nu este numai despre securitatea calculatorului, la fiecare capăt al lanțului de comunicare; Cu toate acestea, se urmărește să se asigure că întreaga rețea este protejată.

Securitatea rețelei implică protecția utilizabilității, fiabilitatea, integritatea și securitatea rețelei și a datelor. Leziunile eficiente de securitate a rețelei de diferite amenințări de la intrarea sau răspândirea rețelei.

Obiectivul principal al securității rețelei sunt confidențialitatea, integritatea și disponibilitatea. Aceste componente de securitate trei rețea sunt adesea reprezentate în videtreugolnika CIA.

Confidențialitate - Funcția de confidențialitate este de a proteja de afaceri valoroase - date de la persoane neautorizate. Confidențialitatea securității rețelei se asigură că datele sunt accesibile numai persoanelor autorizate și destinate.

Integritate - Acest obiectiv este de a menține și de a asigura acuratețea și consistența datelor. Funcția de integritate pentru a verifica dacă datele sunt valabile și nu este schimbat de către persoane neautorizate.

Disponibilitate - Funcția este disponibilă în securitatea rețelei, pentru a fi sigur. că resursele de rețea de date / serviciile sunt disponibile în mod constant utilizatorilor legitimi atunci când au nevoie.

Realizarea Network Security

Rețeaua de securitate poate fi foarte simplu. Obiectivele vor fi atinse, se pare, este simplu. Dar, în realitate, mecanismele utilizate pentru atingerea acestor obiective sunt foarte complexe, și înțelegerea lor necesită bun simț.

Uniunea Internațională a Telecomunicațiilor (ITU) în X.800 sale recomandări de arhitectură a securității, a identificat anumite mecanisme de a conduce standardizarea metodelor de realizare a securității rețelei. Unele dintre aceste mecanisme sunt -

En-cipherment - Acest mecanism asigură confidențialitatea datelor prin transformarea datelor într-o formă care nu poate fi citit de către publicul larg. Acest mecanism utilizează algoritm de criptare-decriptare, cu o cheie secretă.

Semnăturile digitale - Acest mecanism este un echivalent electronic de semnături obișnuite în date electronice. Aceasta asigură integritatea datelor.

Access Control - Acest mecanism este folosit pentru a furniza servicii de control al accesului. Aceste mecanisme pot fi folosite pentru a identifica și a autentifica obiectul pentru a determina și aplicarea drepturilor de acces ale subiectului.

După ce a dezvoltat și a definit diferitele mecanisme de securitate pentru securitatea rețelei, trebuie să decideți unde să le aplice; și fizic (în orice sit) și logic (în care arhitectura strat, cum ar fi TCP / IP).

Mecanismele de securitate la nivelul rețelei

Mai multe tipuri de mecanisme de securitate au fost dezvoltate în așa fel încât să poată fi dezvoltate la un anumit nivel al stratului de rețea modelul OSI.

măsuri de securitate - securitate la nivel de aplicație. utilizat în acest strat la cerere. Diferite tipuri de aplicații ar avea unele măsuri de securitate. Pentru aplicarea stratului de securitate, cererea trebuie să fie schimbat.

Se crede că dezvoltarea unui protocol de aplicație criptografic sunet foarte dificil, și introducerea acesteia în mod corespunzător este chiar mai dificilă. Prin urmare, mecanismele de aplicare de securitate strat pentru a proteja conexiunile de rețea sunt preferate pentru a fi doar soluții bazate pe standarde care au fost utilizate de ceva timp.

protocol de securitate Exemplu la stratul de aplicație este Secure Multipurpose Internet Mail Extensions (S / MIME), care este de obicei folosit pentru a cripta mesaje de e-mail. DNSSEC este un alt protocol de la acest nivel este utilizat pentru schimbul securizat de mesaje de interogare DNS.

Siguranța la Transport Layer - Măsuri de securitate la acest nivel poate fi utilizat pentru a proteja datele într-o sesiune de comunicare între cele două noduri. Cel mai des folosit pentru protocol de securitate strat de transport protejează HTTP și FTP-sesiune de trafic. Transport Layer Security (TLS) și Secure Socket Layer (SSL) sunt cele mai comune protocoale folosite în acest scop.

Strat de rețea - Măsuri de securitate la acest nivel pot fi aplicate la toate aplicațiile; Astfel, ele nu depind de aplicație. Toate comunicațiile în rețea între două gazde sau rețele pot fi protejate la acest nivel, fără a schimba orice aplicație. În unele medii, rețea de protocol de securitate strat, cum ar fi Internet Protocol Security (IPSec) oferă o soluție mult mai bună decât administrarea de transport sau la nivel de aplicație, din cauza dificultăților asociate cu adăugarea de controale pentru aplicații individuale. Cu toate acestea, protocoalele de securitate de la acest nivel oferă o flexibilitate mai puțin de comunicare care pot fi solicitate pentru anumite aplicații.

De altfel, un mecanism de siguranță proiectat să funcționeze la un nivel superior, nu se poate proteja datele în stratul inferior, deoarece straturile inferioare îndeplinească funcțiile pe care nivelele superioare nu fac acest lucru. Prin urmare, ar putea fi necesar să se utilizeze mecanisme de securitate multiple pentru a spori securitatea rețelei.

În următoarele capitole ale manualului, vom discuta despre mecanismele de securitate utilizate de diverse straturi OSI ale arhitecturii de rețea pentru securitatea rețelei.