Nu atât de mult timp în urmă, pe site-ul nostru a ieșit de orientare pentru cracarea WEP. în care ne-am arătat că fiabilitatea WEP este departe de a fi de dorit. Astăzi, vom arăta cum vă puteți proteja rețeaua fără fir.

Toți profesioniștii de securitate de rețea știu că un astfel de lucru ca o „protecție perfectă“ nu este acolo. Pentru planificarea siguranței corespunzătoare trebuie să ia în considerare valoarea proprietății protejate, costul implementării sistemului de securitate, precum și capacitatea potențialilor atacatori. Cu alte cuvinte, înainte de a introduce toate măsurile de protecție cunoscute de omenire, mai inteligente (și mai ieftin) să pună în aplicare măsuri de protecție împotriva celor mai comune amenințări.

De exemplu, rețelele wireless sunt situate în zonele urbane, de obicei, sunt atacate mai frecvent decât rețeaua sunt situate în zone slab populate. O zi în oraș prin intermediul rețelei poate dura zeci și chiar sute de vizitatori. În plus, atacatorii pot trece neobservate, fiind într-o mașină parcată în apropiere. Pe de altă parte, punctul de acces este situat într-o casă în mijlocul satului, cu greu a se vedea vreodată un alt vizitator, și un transport ciudat va fi imediat vizibil.

Am nevoie pentru a proteja rețeaua mea?

Este rezonabil de a distribui accesul la Internet pentru toti invitatii. Dar, atâta timp cât nu oferă o protecție serioasă pentru rețeaua fără fir, executați riscul.

Mai jos vom lua în considerare măsuri de protecție a rețelei fără fir, în conformitate cu nivelul așteptat de intruși competențe. Dăm metode de protecție împotriva hackerilor niveluri diferite de formare.

Notă. Textul articolului, punctul de acces ne referim la punctul de acces sau routerul fără fir.

Abilități zero: oricine cu un computer cu un adaptor wireless

În scopul de a sparge rețeaua nesigure nu poate poseda orice aptitudini speciale - fiecare proprietar al unui computer cu un adaptor wireless are potențialul de a face acest lucru. Ușor de utilizat adesea menționat în contextul soluțiilor de rețea fără fir ca un plus imens, dar este o sabie cu două tăișuri. În multe cazuri, inclusiv computerul cu o rețea fără fir, utilizatorul este conectat automat la punctul de acces, sau pentru a vedea-l din lista disponibilă.

1. Modificați setările implicite

La un nivel minim, schimbați parola de administrator (nume de utilizator și, dacă este posibil) și SSID (numele rețelei), la punctul de acces. De regulă, acreditările de administrator, implicit, deschis și accesibil pentru majoritatea echipamentelor wireless. De aceea, fără a le înlocui, odată ce a alerga riscul de respingere atunci când vă conectați și să piardă capacitățile de gestionare a rețelei fără fir (până nu resetați toate setările)!

În principiu, în cazul în care există mai multe puncte de acces, are sens pentru a schimba canalul și pentru a evita interferențele. Cu toate acestea, această măsură nu afectează în special pe un sigur, deoarece clienții naviga adesea toate canalele disponibile.

2. Actualizarea firmware-ul și, dacă este necesar, echipamente

Utilizați la punctul de acces la cea mai recentă versiune de software îmbunătățește, de asemenea, de siguranță. Noul firmware este de obicei detectate erori sunt corectate și, uneori, chiar și adaugă noi caracteristici de securitate. Unele modele noi de puncte de acces pentru a face upgrade destul de câteva ori să faceți clic pe butonul mouse-ului.

Puncte de acces, emis în urmă cu câțiva ani, este de multe ori nu mai este acceptată de către producător, care este, noul firmware-ul ar trebui să fie de așteptat. Dacă punctul de acces firmware-ul nu acceptă chiar (acces protejat Wi-Fi) WPA, WPA2 să nu mai vorbim. ar trebui să se gândească serios cu privire la înlocuirea acestuia. Același lucru este valabil și pentru adaptoare!

În principiu, toate astăzi echipamente de sprijin 802.11g vândute, cel puțin, WPA, și este capabil de a fi punct de vedere tehnic actualizat la WPA2. Cu toate acestea, producătorii nu sunt întotdeauna în grabă pentru a face upgrade de produse mai vechi. Dacă doriți să vă asigurați dacă echipamentul suport WPA2, consultați site-ul Wi-Fi Alliance.

3. Dezactivați SSID broadcast

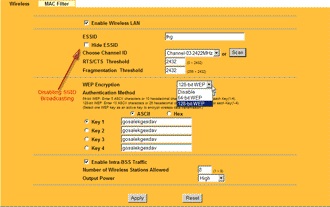

Cele mai multe puncte de acces vă permit să dezactivați difuzarea de SSID, care poate înșela unele utilități, cum ar fi Netstumbler. În plus, SSID ascuns rețelei blochează mijloacele de detectare a built-in de utilitate pentru a configura rețeaua fără fir Windows XP (Wireless Zero Configuration) și alte aplicații client. Fig. 1 prezintă un element Disable SSID Broadcast „Ascunde ESSID“ la punctul de acces ParkerVision. ( „SSID“ și „ESSID“, în acest caz, înseamnă același lucru).

Fig. 1. Dezactivați SSID Broadcast pe punctul de acces Parkervision.

Notă. SSID Broadcast Dezactivați nu vă proteja de hackeri, folosind instrumente, cum ar fi Kismet sau AirMagnet. Ei detectează prezența unei rețele fără fir, indiferent de SSID.

4. Opriți rețeaua atunci când nu este în uz!

Deseori, utilizatorii sunt trecute prin atenția de cel mai simplu mod de a proteja - pentru a opri punctul de acces. Dacă nu există nici o rețea fără fir, atunci nu există nici o problemă. Temporizatorul simplu se poate opri punctul de acces, de exemplu, pe timp de noapte, în timp ce nu îl utilizați. Dacă utilizați același router wireless pentru rețele wireless și acces la Internet, în timp ce conexiunea la Internet, de asemenea, nu va funcționa - este o idee bună.

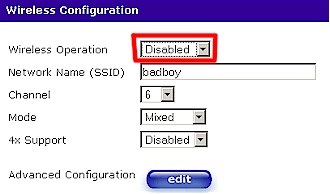

Dacă nu doriți să deconectați conexiunea la Internet, atunci puteți dezactiva router-ul de radio manual, dacă el permite acest lucru. Fig. 2 prezintă un radio punct off. O astfel de metodă nu este suficient de fiabile, deoarece aceasta depinde de „factorul uman“ - poti uita doar despre călătoria. Poate că producătorii vreodată de radio va adăuga funcția de oprire programată.

Fig. 2. Opriți radioul.

6. Reducerea puterii de transmisie

hackerii cu experiență folosesc de obicei antene direcționale puternice care le permit să detecteze chiar semnal foarte slab și reduce semnificația acestui punct la zero.

Skills este primul utilizator de nivel cu un set comun de utilități pentru hacking WLAN

Să trecem la mai avansate utilizatorii care rătăcesc în mod specific în căutarea de rețele fără fir zona înconjurătoare. Unii o fac doar din interes, încercând să afle cât de multe rețele sunt în apropiere. Ei nu încearcă să folosească rețeaua afectată. Dar există, de asemenea, hackeri mai puțin binevoitoare care se conectează și utilizează rețeaua, și, uneori, chiar și provoacă neplăceri proprietarilor.

Noi credem că toate măsurile de nivel zero, nu se va salva de la spărgători de primul nivel, iar intrusul poate rupe în rețea. Acesta poate fi protejată folosind criptare și autentificare. Autentică se va ocupa un pic mai târziu, dar acum se va concentra pe criptare.

Notă. O soluție - pentru a trece tot traficul fără fir printr-un tunel VPN (Virtual Private Network - VPN), dar configurația VPN este destul de simplu și este dincolo de domeniul de aplicare al acestui material.

Detin o rețea fără fir pentru a utiliza cele mai fiabile dintre metodele de codificare disponibile. Desigur, totul depinde de echipamentul, dar oricum, puteți alege, de obicei, WEP, WPA sau WPA2.

Ca și WPA (Wi-Fi Protected Access), WPA2 și oferă o protecție bună pentru rețeaua fără fir, care se realizează datorită algoritmi de criptare mai puternice și algoritmi pentru gestionarea cheilor îmbunătățite. Principala diferență dintre cele două este că WPA2 acceptă AES de criptare mai puternice (Advanced Encryption Standard). Cu toate acestea, o serie de produse care acceptă WPA, de asemenea, vă permit să utilizați criptarea AES în loc de TKIP standardul.

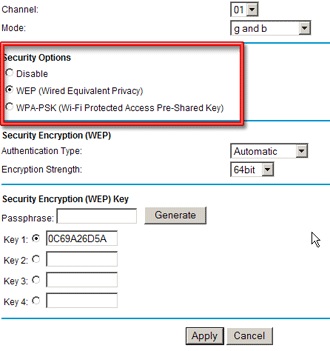

Cele mai multe WPA de consum și de acces WPA2 puncte de sprijin numai în modul cu o parolă comună WPA-PSK (cheie pre-partajată) (fig. 4). WPA2 sau WPA "Enterprise" (aka WPA "RADIUS") este de asemenea susținută în unele echipamente, cu toate acestea, utilizarea sa necesită un server RADIUS.

Fig. 4. Punct de acces de trafic de criptare Netgear.

Pentru majoritatea rețelelor wireless private folosesc WPA-PSK va oferi o protecție amplă, dar numai atunci când o parole relativ lungi și complexe. Nu folosiți numai numere sau cuvinte din dicționar, ca programe cum ar fi cowpatty. permite dicționar atacuri împotriva WPA-PSK.

Robert Moskowitz (Robert Moskowitz), director tehnic senior al ICSA Labs, în articolul său, a recomandat utilizarea de criptare PSK pe 128 de biți. Din fericire, punerea în aplicare a WPA permit utilizarea parolelor alfanumerice, adică să pună în aplicare recomandările Moscovici destul de 16 de caractere.

Pe internet puteți găsi mai multe generatoare de parole, avem nevoie doar folosi motorul de căutare. De exemplu, aceasta este extrem de personalizabil și vă permite să evalueze modul în care hacking-ul complicat generat parola.

În cele din urmă, unii producători de echipamente au început să vândă puncte de acces și adaptoare wireless cu setările automate pentru conexiunile fără fir. Buffalo Technology a lansat o serie de produse cu tehnologia AOSS (AirStation One-Touch Station Secure). Linksys a început recent producția și vânzarea de echipamente care suportă o tehnologie similară SecureEasySetup de la Broadcom.

Capacitatea al doilea nivel: utilizatorul cu un set extins de instrumente pentru a sparge WEP / WPA-PSK

WPA și WPA2 este închis cele mai multe dintre problemele care au WEP, dar ei încă mai rămân vulnerabile, în special în versiunea PSK. Mulți s-au încercat deja, cum să se sparge WEP, cu atât mai mult în articolul nostru anterior, vom descrie pas cu pas procedura de hacking.

Cracare WPA și WPA2 parola este mai dificilă și costisitoare, mai ales atunci când se utilizează criptarea AES, dar încă posibil.

Pentru a proteja împotriva acestei amenințări ar trebui să pună în aplicare de autentificare. Autentificarea adaugă un alt nivel de securitate, prin solicitarea ca computerul client este conectat în rețea. In mod traditional, acest lucru se face folosind certificate, token-uri sau parole (de asemenea, cunoscut sub numele de Pre-Shared-Key), care sunt verificate de către serverul de autentificare.

Configurarea de autentificare poate fi sarcină dificilă și costisitoare, chiar și pentru profesioniști, să nu mai vorbim de utilizatorii obișnuiți. În prezent, Conferința RSA din San Francisco, de exemplu, mulți vizitatori aleg să nu pentru a configura securitatea pentru conexiuni fără fir numai din faptul că conducerea a luat o pagină întreagă!

Un produs similar din Wireless Security Corporation (achiziționat recent McAfee) este numit WSC Guard. Prețul de subscriere de ea începe de la 4.95 $ pe lună pentru fiecare utilizator, atunci când plătiți câteva locuri există reduceri. Versiunea de încercare gratuită de 30 de zile poate fi descărcat de aici.

Decizia următoare este mai potrivită pentru „networkeri“ cu experiență - TinyPEAP este un firmware cu un server RADIUS care suportă autentificarea PEAP pentru routere wireless Linksys WRT54G și GS. Rețineți că firmware-ul nu este acceptat în mod oficial de Linksys, astfel încât instalarea se face pe propriul risc.

Capacitatea de-al treilea nivel: hacker profesionist

Până în acest moment a fost de a asigura o protecție pentru a preveni un atacator să se conecteze la rețea. Dar dacă, în ciuda tuturor eforturilor, atacatorul a făcut drum la rețea?

Există sisteme de detectare și prevenire a accesului neautorizat la rețelele prin cablu și fără fir, dar acestea au ca scop la nivel corporativ și au o valoare corespunzătoare. Puteți găsi, de asemenea, soluții bazate pe cod open source, dar acestea sunt, din păcate, nu este destul de clar pentru incepatori. Apropo, cel mai popular aici este sistemul Snort.

De-a lungul multor ani de existență, rețele prin cablu au fost elaborate principiile de bază ale securității, care pot fi aplicate la rețele fără fir. Acestea vor proteja de invazia de către atacator.

9. Securitatea totală de rețea

Desigur, rețelele fără fir adaugă o mulțime de comoditate, dar ar trebui să fie abordat cu o minte pentru a le proteja. Dacă nu te protejezi, atunci nimeni nu o va face pentru tine. Desigur, de la un hacker profesionist este puțin probabil să protecție, dar complica în mod considerabil activitatea sa. Și este puțin probabil rețeaua va fi de interes pentru profesioniști. Dar pentru mulți fani nashkodivshy vei fi protejat. Deci, se cântărește toate „pro“ și „contra“ și proteja rețeaua!