Nu cu mult timp în urmă, am constatat că blogul SERP a început să plece cu nota „Site-ul poate să amenințe securitatea calculatoarelor.“ Această inscripție vine în cazul în care codul rău intenționat instalat pe site. Astăzi, vom încerca să înțelegem cauzele și consecințele acestui fenomen.

Site-ul de securitate devenit interesat după site-ul este spart, iar majoritatea panică și disperare. Este foarte neplăcut atunci când rodul muncii vieții tale în doar câteva minute poate merge în uitare. Dar nu așa de rău cum pare, mai ales dacă faci backup de zi cu zi.

Imediat după descoperirea inscripția „Site-ul poate amenința securitatea computerului“ trebuie găsit cod rău intenționat și site-ul în grabă Yandex să verificați de două, astfel încât ar fi o inscripție lângă site-ul cât mai repede posibil a dispărut. Dacă ați făcut totul corect, atunci site-ul dvs. va lua lista de periculoase în câteva zile.

Cine și ce locuri de cod malitios

Deci a lasa lista pe care o puteți dracu 'cu blogul pentru cei care doresc sau au crăpat:

- Traficul care poate fi redirecționat către lyuby programe de afiliere alb și negru

- traficul mobil, care poate fi redirecționat către programe de afiliere

- plasarea automată a link-uri, care sunt prezentate doar crawlerele, adică greutatea site-ului prune

- Plasarea căile de acces de pe site-ul dvs., atunci există mii de pagini de spam-motor de căutare, pentru site-ul dvs., în viitor, poate serios pessimizirovat sau chiar aruncate în afara problemei

- Plasarea de cadre în codul de scripturi Java, Flash, sau pur și simplu în șabloane. Prin aceste cadre pot încărca viruși pentru fiecare vizitator pe site.

- Și multe alte lucruri rele care ar putea permite unui atacator în numele dvs. pentru a face pe vizitatori

Hackerii pot hack site-ul tău. În cazul în care ciupituri de pantofi?

Hacking servere gazdă.

Prima și, probabil, varianta cea mai neplăcută - este atunci când serverul gazdă este hacked, atunci există toate site-urile gazduite pe acest server, nu doar sunt vulnerabili. Imaginați-vă dacă crăpate serverele de mai multe zeci. Funcționează pentru administratorii de hosting va exista o mulțime.

Cu toate că acest lucru nu se intampla des, ci pentru a se proteja de acest lucru pentru utilizator mediu de shared hosting imposibil, așa că am alege un web hosting de încredere, de exemplu friendhosting După mulți ani de utilizare de găzduire de la diverse companii, probabil, acest lucru este cel mai bun și se referă nu numai partea tehnică a lucrurilor, dar, de asemenea, chic sprijini chiar și tariful cel mai ieftin. Vă recomandăm! (Apropo, doar după un blog postat cod rău intenționat mutat aici și probleme, deoarece eu nu știu, uf uf uf)

VPS / VDS hacking.

Dacă ați achiziționat serverul virtual dedicat, responsabilitatea pentru configurarea și protejarea acestuia se întinde în întregime pe tine, așa că pur și simplu se poate fisura, dar în acest caz, atacatorul are acces numai la site-urile și administratorii gazdă sunt foarte nervos cu privire la aceasta. Pentru a elimina vulnerabilitățile sistemului de operare pentru servere pe care trebuie să atragă profesioniști, și numai apoi începe să caute din stânga cod rău intenționat.

Acest caz este, de asemenea, nu cel mai plăcut, deoarece un atacator pentru a avea acces root la VDS este probabil să șteargă jurnalele, astfel încât să nu puteți găsi vulnerabilitatea.

Hacking WordPress prin vulnerabilitate scripting PHP.

Un alt mod de a hack site-ul și infecta cu cod malitios - este de a găsi o vulnerabilitate în PHP script-uri, module, plugin-uri, teme. Aceasta este, probabil, cel mai comun mod. Ce se întâmplă cu site-ul tau:

- Prin vulnerabilitatea parolelor sunt citite din baza de date

- Parolele sunt decriptate, accesul atacator obține panoul de administrator

- Descărcările atacator shell-ul web site-ul dvs. și poate gestiona toate fișierele pe care le aveți pe găzduirea

Dacă aveți mai multe site-uri, este probabil ca shell-ul web atacator pentru a plasa pe fiecare dintre ele în diferite directoare.

Ce să faci când site-ul dvs. este deja infectat.

Deci, este evident că pentru a începe pentru a șterge cod rău intenționat, dacă ați găsit. Cod în fișierul htaccess ar putea arata astfel:

RewriteCond%

RewriteCond%

RewriteRule (. *) Http. //google-play-android.net/u/1316 [L, R = 302]

Aceste directive de redirecționare mobile, după ce un om a venit la site-ul de pe dispozitivul mobil se va răspândi în mod automat la doar o astfel de pagină, unde a fost de așteptare pentru aplicarea pseudo - negru MIDlet.

Este recomandabil să descărcați întregul site pe discul local și de a examina cele mai recente sale antivirus, dar de obicei antivirus pot găsi un non-criptate Web Șela ... Web mersul pe jos este un fișier PHP standard care poate fi pus într-unul din directorul site-ului (cu capacitatea de a rula script php de la acest director). În esența sa, este un manager de fișiere regulat doar prin Internet, și vă permite să gestionați fișierele de pe site. Unii webmasteri utilizează Shelom web și pe site-urile lor, pur și simplu, pentru că este cel mai rapid mod de a face o mică schimbare în fișierele site-ului.

Unele sfaturi practice.

1. Dacă aveți VDS sau site-uri de dispersie VPS pentru utilizatori diferiți. astfel încât fiecare utilizator - proprietarul site-ului dvs. au avut dreptate doar pe un singur site. Astfel, în cazul în care un atacator sparge într-unul dintre site-urile dvs., acesta nu va fi capabil de a avea acces la alte site-uri.

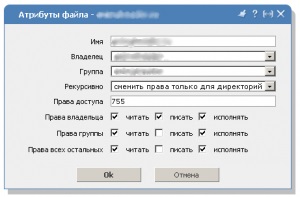

2. Setați toate folderele de pe site-ul dreapta 755 recursiv

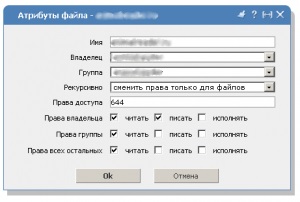

3. Înlocuiți toate fișierele de dreapta 644 site-

4. Asigurați-vă că pentru a închide accesul la partea administrativă a site-ului (de exemplu, în cazul în care introduceți în calitate de administrator) prin intermediul unei directive server web în fișierul .htaccess

De exemplu, pentru un blog pe WordPress poate fi în folderul wp-admin pentru a pune fișierul .htaccess, după cum urmează:

Astfel, pe partea de site-ul dvs. va rula orice comanda prin intermediul vulnerabil plug-in, astfel încât descărca și instala plug-in-uri pot doar site-ul CMS dezvoltator, dar chiar și în acest caz, plug-in-uri pot fi vulnerabilități notoriu cunoscute. Asigurați-vă că pentru a vedea dacă cineva mai descărcat vreodată plugin. Ca o regulă, vulnerabil plug-in detectat rapid.

6. Îndepărtați toate modelele inutile și încercați să vă amintiți unde ați luat șablonul curent site-ului. Situația cu template-uri este chiar mai rău decât cu plug-in-uri. Atacatorul plasează o primă pe Trekkers complet bysplatno modele, suturarea o pre-spectacol link-uri către script-ul, sau capacitatea de a executa comenzi de la distanță sau chiar se șterge codul, care, după turnare și web Șela pur și simplu se șterge. Stupid webmaster descărcare șablon premium gratuit și se bucură și chiar îi mulțumesc persoanei care a postat aceste șabloane ...

Detecta astfel de cod malitios in template-uri este uneori foarte dificil, ca un template-uri premium pot consta din mii de diferite fișiere PHP și JS.

Îndepărtarea de cod rău intenționat, caută vulnerabilități.

Eliminare cod malitios - este doar o mică parte a cazului și asigurați-vă că, dacă site-ul dvs. are vulnerabilitatea web care vine, și cu ea, iar codul malitios va apărea din nou. Chiar mai rea opțiune - este atunci când codul malitios cusute în baza de date. De exemplu, în înregistrarea știri sau textul paginii principale. Uita-te pentru că nu va numai fișiere, ci, de asemenea, în baza de date.

Căutăm vulnerabilități în fișiere PHP

Rezultatul va fi dat o listă de fișiere din cod, care poate fi din nou dor, atunci există o lacună de web pentru a umple Șela sau executarea de comenzi de la distanță.

'V1.3 Antichat Shell' = gt; 'Versiunea ([0-9 \.] +) Prin Grinay'.

'Ayyildiz Tim -AYT- Shell v' = gt; 'Shell v ([0-9 \.] +) Biz B'. = 'AZRaiLPhp' gt;

'Silinemedi: \ $ deldir'. = 'Backdor1' gt; „Codificată de Charlichaplin“. = 'Backdorfr' gt;

'Ce script Permet d \' exploatator“. = 'C100.php' gt; „Scris de căpitanul Crunch echipei“.

'Original, C99' = gt; 'Admin @ SpyGrup \ .org \ [Kruis \]'. = 'Casus15.php' gt; 'Casus ([0-9 \.] +) Prin MafiABoY'.

„Cristal“ = gt; „Coded de. Super-cristal și Mohajer22“. = 'Ctt_sh.php' gt; '\ [CT \] TEAM Scripting - RODNOC'.

'Cyber Shell' = gt; 'Cyber Shell'. 'DC3 de securitate echipaj Shell priv' = gt;

'Shell scris de Bl0od3r'. 'Dive Shell 1.0 - Emperor Hacking Echipa' = gt;

'Dive Shell - Emperor Hacking Echipa'. 'DTool Pro' = gt;

'Comandos Exclusivos do DTool Pro'. = 'DxShell' gt; 'DxShell'. = 'Fatalshell' gt;

'Bahart Dosyayi Adlandiriniz'. = 'Fuckphpshell' gt; ''. = 'Fuckphpshell' gt;

„Acesta este un server priv3“. 'GFS web-shell' = gt; 'GFS Web-Shell'.

'H4ntu shell [alimentat de Tsoi]' = gt; 'H4ntu shell \ [alimentat de Tsoi \]'. = 'Img.php' gt;

'View NST \ $ ver'. = 'IMHaPFtp.php' gt; 'IMHaBiRLiGi PHP Ftp Editoru'. 'Ironshell' = gt;

„Puteți pune un șir de caractere MD5 aici, pentru parole necriptate“.

'KAdot universal Shell' = gt; "KA_uShell ([0-9 \.] +). = 'Lamashell' gt; 'Lama \' s \ 'iad'.

'Liz0ziM Private Safe Mode Command Execuriton Bypass Exploit' = gt;

'Liz0ziM Private Safe Mode Command Execuriton Bypass Exploit'. = 'Load_shell' gt;

'Loader \' z WEB Shell“. = 'Mailer3.php' gt; 'Marocan Spamers Ma-EDITION De GhOsT'.

= 'Matamu' gt; 'Matamu Mat'. 'Marocan Spamers Ma-EDITION De GhOsT' = gt;

„Deschideți fișierul atașat dacă există, și base64_encode“. = 'Myshell' gt; '\ $ MyShellVersion'.

'Interfață Mysql' = gt; "Mysql interfață v ([0-9 \.] +).

'MySQL Web interfață Versiune' = gt; 'MySQL Web Interface Versiune'. 'NCC-Shell' = gt;

„Hacked de Argint“. = 'NetworkFileManagerPHP' gt;

„NetworkFileManagerPHP pentru canalul“. 'NIX DISTANTA WEB-SHELL' = gt;

'NIX DISTANȚĂ WEB-SHELL'. = 'Nshell.php' gt; 'NShell v ([0-9 \.] +). = 'Nstview.php' gt;

'Ver NsTView \ $'. 'Phantasma' = gt; 'PHANTASMA- NeW cmd'. = 'PHP Shell.php' gt;

'PHPSHELL.PHP DE Macker'. 'PHP-backdoor' = gt; 'Un simplu backdoor php'.

'PHP-includ-w-shell' = gt; 'LOTFREE PHP Backdoor'. = 'Phpbackdoor15' gt; 'Return "Să sperăm că fac obiectul unui dumping!"'.

= 'PHpINJ' gt; 'News Remote PHP Shell Injection'. = 'Phpjackal' gt; 'PHPJackal'.

'PHPRemoteView' = gt; 'PhpRemoteView'. = 'Phpshell17' gt;

'PHP Shell este aninteractive PHP-pagina'. = 'Phvayv.php' gt; 'PHVayv'. 'Privat-i3lue' = gt;

'Webadmin \ .php - un simplu manager de fișiere bazate pe Web'. = 'Ru24PostWebShell' gt;

'Ru24PostWebShell'. „R57 Shell.php v 1,22 sau 33 = gt; '\ (C \) Oded prin 1DT \ .w0lf'.

= 'R577.php' gt; 'Admin @ spygrup \ .org \ [Kruis \]'. = 'Rootshell.php' gt;

'Www.SR-Crew.org'. = 'Russian.php' gt; 'KAdot universal Shell'. 'S72 Shell' = gt;

'Cr @ zy_King'. 'Safe0ver Shell -Safe Mod Bypass Prin Evilc0der' = gt;

'Safe_mode Bypass PHP'. 'SimAttacker - Vrsion' = gt; 'PHP backdoor simplă de DK'.

'Simplu-backdoor' = gt; 'G-Security webshell'. = 'Simple_cmd' gt;

„Revista de securitate Simorgh“. 'SimShell 1.0' = gt; 'Sincap 1.0'. 'SnIpEr_SA Shell' = gt;

'\ (C \) Oded de SnIpEr_SA'. = 'Spy.php' gt; '\ $ Versiune = "SpyGrup \ ORG Special"'.

= 'W3d.php' gt; 'W3D Shell'. = 'W4k.php' gt; „Chdir \ (\ $ lastdir \); c99shexit \ (\);“.

= 'Webshell.txt' gt; 'Acest PHP Web Shell a fost dezvoltat de Digital Outcast'.

'WinX Shell' = gt; '-: \ [GREENWOOD \]: - WinX Shell'. 'Linux Shell Mai rău' = gt;

„Uita-te la Sistemul Shany a fost aici“. = 'Xinfo.php' gt;

„NetworkFileManagerPHP pentru canalul“. = 'Base64' gt; 'Base64'. 'Eval' = gt; 'Eval'.

= 'Zacosmall' gt; 'Small Web PHP Shell de ZaCo'. 'Shell WSO' = gt; '\ $ Auth_pass = "([0-9A-f])"; | \ $ default_action = \' FilesMan \ ';' );

$ Allowed_ext = array ( 'php' 'phtml' 'php5' 'php4' ...);

$ ITE = new RecursiveDirectoryIterator ( "./");

foreach (nou RecursiveIteratorIterator (ITE $) ca $ filename = gt; $ Actuală)

în cazul în care (in_array (substr (strrchr ($ filename. ''). 1). $ allowed_ext) și basename ($ filename)! =

$ content = file_get_contents ($ filename);

Totuși, este posibil să se analizeze modificările în data de directoare și fișiere, dar, de regulă, aceste informații se înlocuiește cu hackeri pentru a acoperi urmele lor.