Această carte descrie principiile de funcționare și de aplicare a mai multor servere care rulează pe Linux. Acesta adrese DHCP-server, Samba și NFS servere, servere de imprimare, NTP-server, mijloacele de detectare la distanță și sistemul X Window. El a uitat de fonduri utilizate în mod tradițional pentru funcționarea Internet-servicii: servere DNS, SMTP, HTTP și FTP. O atenție deosebită este acordată problemelor de securitate a rețelei. Această carte reflectă ca instrumente de administrare de la distanță - unelte Linuxconf, Webmin și SWAT.

Această carte se va dovedi, fără îndoială, utilă atât pentru începători cât și administratorilor de sistem cu experiență.

Instrumentele de rețele Linux

A existat o mare carte pe Linux, este necesar să-l folosească. Nu rata șansa ta.

Alexander Stentsin, Help Net de securitate,

Dacă aspiră să utilizeze pe deplin de oportunitățile de rețele Linux - această carte este pentru tine. Am foarte recomandăm să citiți-l.

Rodzher Berton, West, DiverseBooks.com

Book: Linux Networking Instrumente

Ce este chroot subramificație

Ce este chroot subramificație

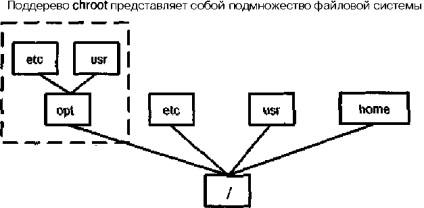

Rădăcina Linux copac sistem de fișiere este un / director. Relativ la acest director este determinată de calea oricărui alt director. Când creați un subarborele chroot rădăcină este înlocuită; în schimb, este atribuit unuia dintr-un director sistem de fișiere. Principiul creării unui subarbore chroot prezentat în Fig. 23.1. În cazul în care noul set directorul rădăcină, de exemplu, directorul / opt / chroot. calea către orice fișier sau director nu va fi determinată în raport cu directorul /. și relativă / opt / chroot. Ca urmare, în cazul în care serverul devine de control al spărgătorul și care modifică fișierul / etc / passwd. fișier / opt / chroot / etc / passwd va fi schimbat, iar fișierul parola de sistem va rămâne în forma sa actuală.

Fig. 23.1. Chroot subarbore este un mediu special, care cuprinde doar acele fișiere care sunt necesare pentru server

Sistemul chroot de apel () este utilizat pentru a crea chroot subarborele. ) Funcția (chroot poate fi numit fie serverul în sine, sau a programului chroot. folosit pentru a porni serverul. Detalii cu privire la această problemă va fi discutată mai târziu în acest capitol.

Atunci când se utilizează chroot subarborele trebuie să fie îndeplinite următoarele condiții.

• Dacă programul utilizează un fișier de configurare sau de bibliotecă, precum și asigurarea clientului sau ia departe unele fișiere, aceste fișiere trebuie să fie plasate în chroot subramificație. Ca urmare, un număr de servere dimensiunea subarborelui trebuie să fie foarte mare. Cu toate acestea, în cazul în care serverul este auto-chroot () funcția. el poate citi conținutul fișierelor necesare pentru apelul chroot (). și anume într-un moment în care domeniul de aplicare al acțiunii sale este încă chroot subarborele va fi limitat. În acest caz, unele dintre fișierele, pe care serverul se execută, se poate afla în afara chroot subramificație.

• Serverul poate aplica numai fișierele care sunt în chroot subramificație. Reducerea la numărul minim necesar de fișiere conținute în directoarele subarborelui, puteți reduce riscul de deteriorare a sistemului în cazul în care un atacator obține controlul asupra serverului.

• În cazul în care chroot subramificație pentru a fi rulat mai multe servere, fiecare dintre acestea fiind necesare pentru a crea un subarbore separat. În acest caz, atacatorul nu va fi capabil de a utiliza un singur server pentru modificările de configurație altele.

• Deoarece chroot subramificație este un subset al sistemului de fișiere Linux, programele care ruleaza in afara subarborelui poate scrie fișiere în directoare aflate în proprietatea subramificație chroot. În funcție de circumstanțele individuale, acest fapt poate fi considerată fie ca un avantaj sau ca o posibilă sursă de probleme. Problemele de acces la programe locale director subarborele chroot vor fi luate în considerare mai târziu în acest capitol.

În ciuda faptului că utilizarea chroot subramificație poate reduce semnificativ riscul la computer pe care rulează serverul, această abordare are propriile sale dezavantaje și limitări. O limitare este faptul că nu toate serverele pot fi realizate în cadrul chroot subramificație. Pentru unele servere, această operațiune este destul de natural (ca un exemplu, un server FTP). Alte servere, cum ar fi Telnet, necesită un acces mai mult sau mai puțin complet la sistemul de fișiere Linux. Astfel, unele servere vor avea în mod inevitabil să ruleze în afara subarborelui chroot.

Pachetul chroot subarborele nu este instalat automat de către programul de instalare, acesta creează un administrator de sistem. Din acest motiv, adăugări dificile de instalare pe server. Dacă uitați să copiați fișierele modificate în directorul dorit, configurarea serverului, care rulează în interiorul chroot. rămân neschimbate.

Nu trebuie să uităm că procesul realizat în cadrul subarborele chroot cu autoritatea root, poate provoca chroot () și să extindă domeniul de aplicare al acțiunilor lor asupra întregului sistem de fișiere. (Pentru a organiza o astfel de provocare este dificil, dar este posibil.) Prin urmare, oferind serverul privilegii de root care rulează în subarborele chroot. îngrijire trebuie să fie luate. După cum se știe, deficiențele au fost găsite în aproape fiecare server de protecție, și, desigur, astfel de defecte sunt descoperite în viitor. Astfel, în ciuda faptului că subramificație chroot este un instrument extrem de util, aceasta nu garantează securitatea sistemului.

chroot subramificație protejează calculatorul de atacurile din exterior, dar nu se poate împiedica să folosească serverul la un alt calculator hacking. De exemplu, în cazul în care într-un mediu chroot subarbore ruleaza un server DNS și un atacator a reușit să obțină controlul acestuia, nu va neapărat încercarea de a obține cu ea în sistemul dumneavoastră. Înlocuirea intrări în fișierul de configurare al serverului, acesta poate redirecționa solicitările client la computer. În cazul în care, cu toate acestea, serverele compromise rulează sub chroot subramificație. atacatorul va organiza cu ajutorul unui atac pe nodurile de la distanță, apoi din perspectiva administratorului de rețea de la distanță va arăta ca și în cazul în care atacul este efectuată de către utilizator de lucru pe computer.

Și, în sfârșit, dacă rulați un singur server în chroot subramificație. alte servere pot fi efectuate în afara subarborelui, creând astfel un pericol pentru sistem. Mai mult decât atât, în cazul în care zona de sistem de fișiere, disponibile la diferite servere, se suprapun, este posibil ca un server poate fi folosit pentru a modifica alte configurație care va crea oportunități suplimentare pentru intrarea ilegală în sistem.