Acest manual va fi descrise metode și tehnici care permit realizarea de protecție împotriva virușilor de by-pass.

Capitolul 1. Introducere

De-a lungul ultimilor 10 de ani, un simplu software anti-virus, este folosit pentru a verifica amenințările semnături existente dobândi în mod constant euristice noi si mai avansate. Cele mai multe software-ul antivirus este capabil de a verifica fișierele de pe unitățile locale, și aceleași opcodes (Opcodes) în memorie.

Opcodes - o echipa pe limbajul de programare Assembler utilizat la cel mai scăzut nivel de programare pentru a personaliza aplicații pentru a interacționa cu CPU. Aplicațiile sunt de obicei proiectate pentru un limbaj de nivel înalt, care nu sunt Opcodes aplicabile, cum ar fi C sau C ++. Compilator, la rândul său, se traduce codul de nivel înalt la opcodes, ghidat de arhitectura dorită și așa mai departe.

Acest manual va fi descrise metode și tehnici care permit realizarea de protecție împotriva virușilor de by-pass.

Capitolul 2 fișiere StrukturaPE

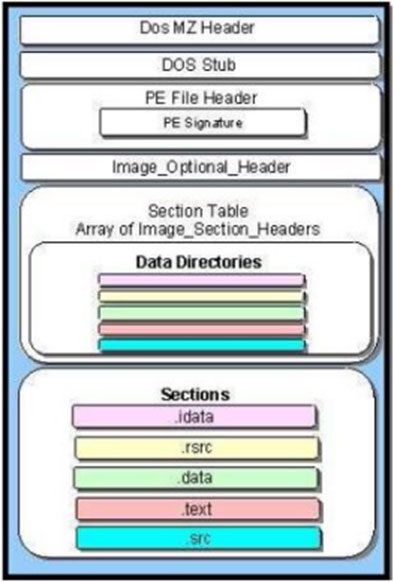

Format fișier PE (Portable executabilă) este utilizat de Windows pentru a gestiona fișiere binare în mod implicit (Fig. 2.1). Este demn de remarcat faptul că nu toate fișierele binare format din 5 secțiuni. Acestea pot consta din 4, 6 sau 7 secțiuni, în funcție de construcția lor.

Semnătura, care declanșează aplicarea anti-virus, care poate fi plasat oriunde, dar este, de obicei, în valoare de uita la una dintre secțiunile principale, dar nu și în secțiunea de tabel antet, antetul DOS și așa mai departe.

Fig. 2.1. Structura unui fișier PE

2.1 - semnăturile anti-virus și format PE

Antivirus proces de căutare semnătura nu este complicată, în cazul în care se face in mod clasic, prin separarea complexului la dosar simplu, și recuperarea ulterioară a semnăturilor în fișiere simple.

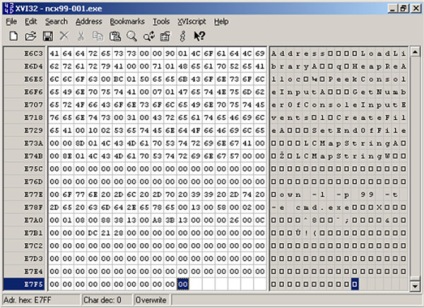

Uneori, semnăturile sunt foarte simple, de exemplu, atunci când se utilizează ncx99.exe. ncx99.exe - un simplu ascultător netcat, se leaga cmd.exe la portul 99 pe o interfață de rețea externă. Fig. 2.1.1 prezintă semnătura de bază între deplasările E77E și E78F.

Mai mult decât atât, în acest exemplu, semnătura este detectată în secțiunea idata. Acest lucru înseamnă că, atunci când încercați să criptați toate secțiunea idata a fișierului executabil, care se obține ca urmare, poate fi inaplicabilă.

Putem edita o porțiune a fișierului, sau cripta numai semnătura, și, astfel, ocolesc detecția antivirus.

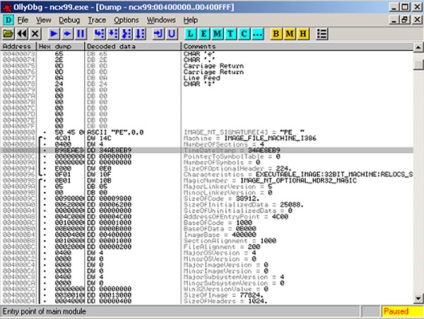

Rețineți că programele anti-virus va vedea, de asemenea, o listă cu antetul fișierului PE pentru a determina dacă să lanseze un fișier de contact rău intenționat.

Uneori, chiar și indicatorul data și ora de creare de fișiere este parte a semnăturii. Puteți pur și simplu modifica sau reseta datele pentru a ocoli cu succes verificarea semnăturii. În cazul în care listele de legende, tabele sau steaguri care nu sunt testate, antivirus poate marca program ca fiind rău intenționate sau potențial rău intenționat, ceea ce sugerează că programul nu a putut fi considerate fiabile sau nu pot fi executate corect.

Figura 2.1.2 - Revizuirea listei în PE antet Ollydbg

2.2 - Modificări în semnăturile antivirus în fișiere PE

În cazul ncx99.exe, este posibil să se schimbe modul în care portul de ascultare și programul care urmează să fie executat. Desigur, dacă o înlocuiți, cum ar fi calc.exe, de rupere în nu va ajuta, dar, de exemplu, înlocuirea numărul portului la 99, 81 pot fi utile. Astfel, se poate trece cu succes unele mecanisme de detectare antivirus.

Fig. 2.2.1 - verificați ncx99.exe fișier sursă

Fig. 2.2.2 - ncx99.exe verifica cu n rivyazkoy la 81 porturi

Așa cum se arată în figura 2.2.2, Avast antivirus și Ikarus evitat cu succes. Când ataca computerele care utilizează una dintre aceste anti-virus, este suficient să se schimbe doar unul din porturile de ascultare.

2.3 - Tehnici polimorfici și hacks

Unii viruși polimorfi au aceeași funcționalitate, dar diferite opcodes. Aceasta este O altă tehnică folosită de hackeri cu experiență. De exemplu, în loc de PUSH instrucțiuni -1, un hacker poate utiliza decembrie ESI, PUSH ESI, INC ESI, dacă ESI registru este 0. În cazul în care nu este zero, atacatorul ar trebui să păstreze o valoare ESI, deplasându-l în stivă, și resetarea acestuia prin intermediul operatorului XOR (XOR ESI, ESI). Apoi, acesta poate fi folosit pentru a înregistra pe stiva in loc ÎMPINGEȚI -1.

După care aveți nevoie pentru a restabili valoarea inițială a ESI, cu operatorul POP.

Acesta este doar un exemplu, majoritatea programelor antivirus nu ia în considerare instrucțiunile PUSH -1 rău intenționat. Dar, în cazul semnăturii este un cod executabil, nu putem face o simplă înlocuire a comenzilor de date goale (NOP), trebuie să utilizeze metode de criptare sau „tehnici polimorfe.“

Dacă vrem să criptați un fișier, trebuie să cripta binare Punctul de intrare în antetele de editare PE, sau pentru a înlocui prima instrucțiune în salt, indicând zona de date neutilizate. În acest domeniu, un hacker poate plasa propriul cod, fără a modifica dimensiunea fișierului original.

Rețineți că unele software-ul anti-virus și, de asemenea, a verifica dimensiunea fișierului.

Dacă este necesar, puteți suprascrie instrucțiunile de asemenea, în fișierul binar. În cazul în care programul țintă este pe deplin păstrează funcționalitatea, nu contează ce fel de zonă de fișier a fost modificat.