Dezactivarea sau cum smb v1 să se protejeze de wannacrypt

Dezactivarea sau cum smb v1 să se protejeze de wannacrypt

Bună ziua dragi cititori, ultima dată când v-am spus în detaliu modul de a se proteja de cifrul. în cazul în care el a ajuns la computer, dar astăzi vreau să ia în considerare modul în care să-i dea să te din exterior, vom face cu v1 smb off sau cum să se protejeze de virusul și wannacrypt Petya. Sunt sigur că materialul descris aici ar fi pentru tine foarte util și în timp util, ca variante ale acestei infecții va fi mult mai mult în viitor.

Ce este v1 protocolul SMB

Înainte de a începe să blocheze oxigen pentru viruși criptografilor, vreau să vă prezint la sursa prin care se urca și se numește protocolul Server Message Block (SMB).

Server Message Block - este un protocol de rețea care funcționează la stratul de aplicare al modelului OSI, accesul la resursele de rețea, imprimante, dosare, pentru comunicarea între procese. Sunt sigur că mulți dintre voi știți, un astfel de lucru ca o cale UNC, tip \\ server \ share, atunci când accesați un dosar de rețea, sau o imprimantă, cum ar fi serverul de imprimare pentru Windows. le rassharivat.

Fiecare versiune nouă a protocolului, introduce noi caracteristici și este logic, era necesar să se mărească rata de date, ca și rețeaua locală, deja transformat în Gigabit și de multe ori au început să apară SSD-urile. Noile versiuni ale modă veche, sprijinind cele anterioare, pentru compatibilitate a sistemelor de operare și dispozitive, și este călcâiul lui Ahile în ea, prin care urca wannacrypt și Petya.

Mai jos puteti vedea evolutia protocolul SMB v1 cu lansarea unor noi sisteme de operare.

De ce să dezactivați v1 smb

Iată un aspect arata ca un ecran de blocare după Petya virusului. Computerul victimă cere $ 300 în Bitcoins, în orice caz, nu trimite bani, nu vei primi nimic, deoarece această plagă inițial nu a inclus deblocare.

Dar se pare ca ecranul după infectare wannacrypt. Așa cum a fost cazul cu Petru, toate datele sunt criptate și sunt deja gunoi digitale.

Ce trebuie să evite să devină o victimă a criptografilor

Permiteți-mi să vă dau o listă de verificare mic, care va ajuta la a face sistemul mai sigur:

- Instalați actualizări în timp util în sistem. deoarece aceasta este principala problemă cu calculatoare cele mai infectate

- Nu instalați software-ul nu a fost testat

- Participați resurse web numai dovedite

- Închide porturile care nu sunt necesare faervole

- Nu deschide e-mailuri de la persoane necunoscute.

Cum de a verifica dacă vă puteți infecta computerul

Așa cum am scris mai sus, victimele sunt cei care au computere care rulează smb protocol v1, care necesită deconectarea. Mai jos vă voi da un instrument cu care puteți verifica dacă îndeplinește sau un alt computer pe cerințele de securitate de rețea.

actualizări KB protejează împotriva wannacrypt și Petya

Aici este o listă detaliată KB pentru diferite sisteme de operare Windows:

Acum, știind datele KB, putem verifica cu ușurință că lipsa de actualizări și a inclus v1 protocolul smb. Mai jos vă voi da două metode de lacune de cercetare.

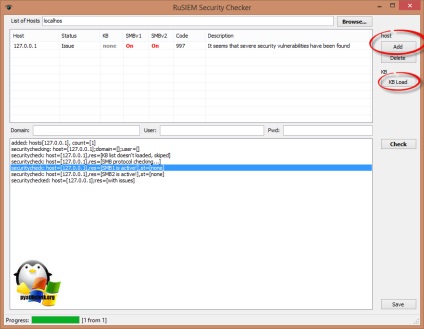

- utilitate SecurityChecker.v2

- coajă de putere

utilitate SecurityChecker.v2

Acest utilitar poate arăta în cazul în care sunt incluse v1 smb și 2.0, precum și pentru a verifica computerul sau computerele din rețeaua locală pentru actualizare dorită.

In deschis programul, trebuie să faceți clic pe „Adăugați“ buton și adăugați computerul sau computerele care necesită verificare. Prin butonul KB puteți încărca utilitarul de fișier localizat la rădăcina KB cu dreptul de a verifica, apoi apăsați pe „Verificare“. Conform rezultatelor testului, veți vedea dacă te întâlnești pe cineva v1 sau nu. Pe exemplul meu, puteți vedea că prima și a doua versiuni sunt incluse.

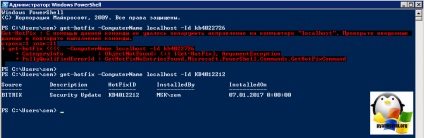

Verificați protocolul smb v1 este posibil și prin PowerShell. Deschideți-l ca administrator și tastați următoarea comandă:

get-remediere rapidă -ComputerName numele calculatorului -id dorit kb dvs.

Dacă aveți o conexiune UNC la computer, puteți vedea versiunea comenzii

Cum se dezactivează smb v1

Vreau să vă spun despre metodele de dezactivare protocolul SMB versiune veche:

- Prin componentele Windows

- prin PowerShell

- Prin Windows Registry

- Prin politica de grup

- Lăsați și instalați actualizări

- Prin intermediul echipei Sc.exe config

Oprirea sistemului prin intermediul componentelor v1 smb

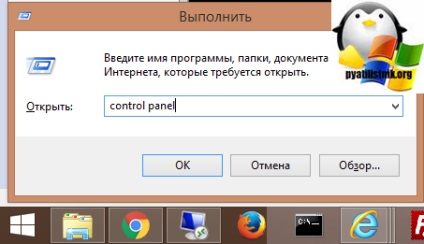

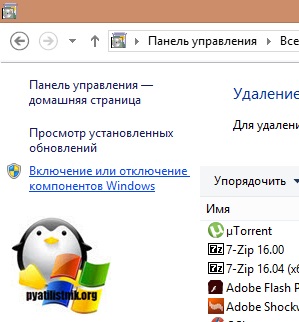

Această metodă este adecvată pentru orice versiune non-server de Windows, de la Windows Wista și se termină 10.Vam au nevoie pentru a deschide panoul de control Windows. Simultan apăsați Win + R, iar în fereastra care se deschide, introduceți panoul de control, aceasta este o metodă universală va funcționa pe orice Windows.

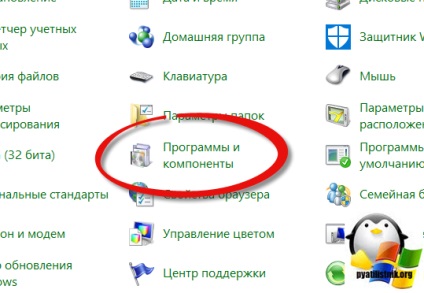

Vom găsi elementul „Programe și caracteristici“

Faceți clic pe „Activați sau dezactivați componente Windows“ este aici, vom elimina accesul wannacrypt și Petya

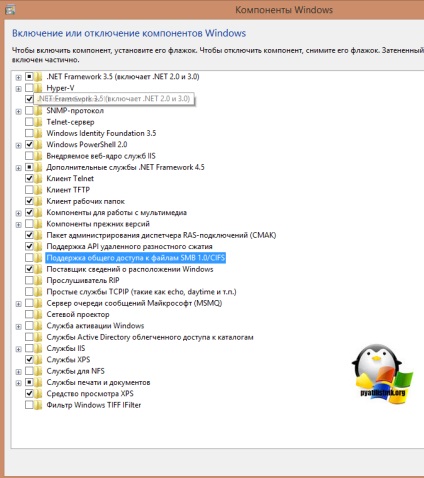

Scoateți caseta de selectare „File Suport partajare SMB 1.0 / CIFS“

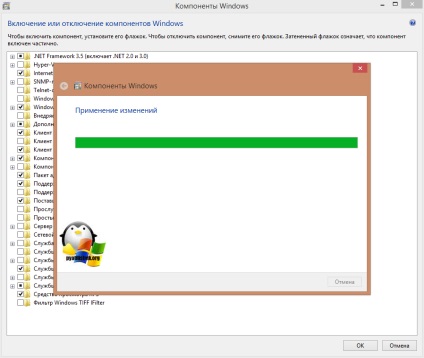

Începe îndepărtarea componentelor.

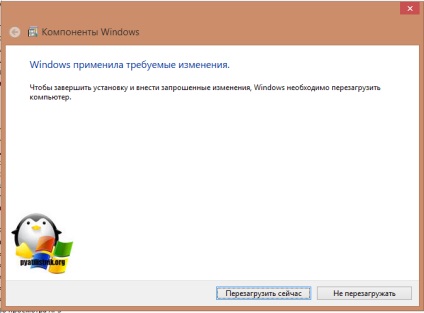

Tot acum trebuie să reporniți.

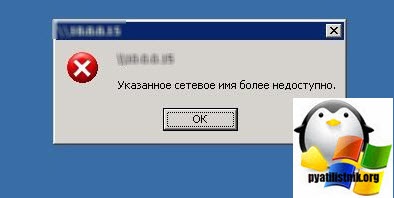

Acum, în cazul în care calculatorul vechi, pentru tipul Windpws XP încercați să obțineți mingea la UNC, veți vedea o eroare

Dacă trebuie să mențină funcționalitatea și să fie protejate, apoi setați KB dorită.

Instalarea împotriva KB și Petya wannacrypt

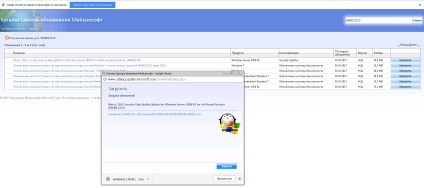

Mai sus veți găsi o listă de remedieri pentru protocolul smb v1, descărcându-le de centrul obnovleniy.Eto va MSU format de fișier.

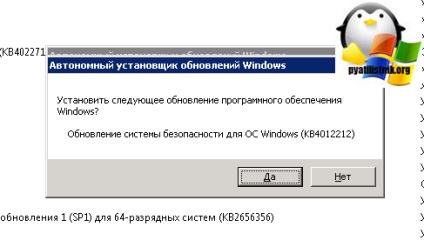

Asigurați-KB instalare.

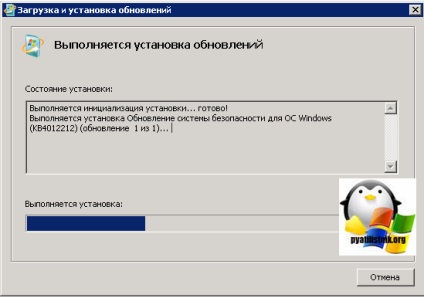

Aici este procesul de instalare KB.

Veți avea nevoie pentru a reporni sistemul. Acum, când toate actualizările pe care le-ați instalat nu se tem de viruși și Petya wannacrypt.

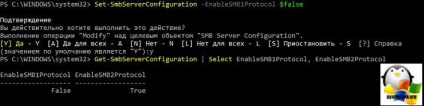

Dezactivarea smb v1 prin PowerShell

Set-SmbServerConfiguration -EnableSMB1Protocol $ false

După ei smb v1 performanța va fi dezactivată.

Pentru a dezactiva SMB versiunea 2 și 3 urmează:

Set-SmbServerConfiguration -EnableSMB2Protocol $ false

Dacă doriți să includeți, apoi schimbați $ false la $ true.

- Pentru a dezactiva versiunea SMB 1 protocolul pe SMB-server, executați următoarele cmdlet-ului:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Tipul DWORD 0 -Force-valoare

- Pentru a dezactiva versiunile de protocol SMB 2 și 3 de pe SMB-server, executați următoarele cmdlet-ului:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Tipul DWORD 0 -Force-valoare

- Pentru a activa versiunea SMB 1 protocolul pe SMB-server, executați următoarele cmdlet-ului:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Tipul DWORD 1 -Force valoare Kq

- Pentru a activa versiunile de protocol SMB 2 și 3 de pe SMB-server, executați următoarele cmdlet-ului:

Set-ItemProperty -path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Tipul DWORD 1 -Force valoare Kq

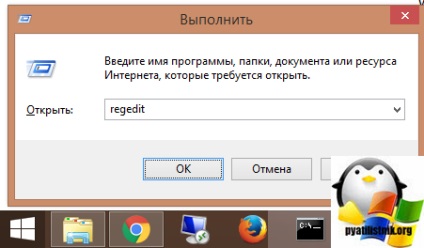

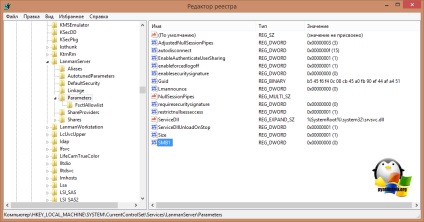

Dezactivarea smb v1 prin intermediul registrului

Înainte de a modifica Windows registry, vă sugerez să fac o copie de rezervă, pentru orice eventualitate. Deschideți registru, acest lucru se face prin apăsarea butoanelor Win + R și introducând comanda regedit.

Nu va fi un SMB1 parametru. Setarea implicită este 1, atunci, schimba-l la 0 și închide, după repornire totul va fi oprit. Wannacrypt acum nu deranjez.

Dacă doriți să dezactivați SMB2, vom găsi o sucursală și de a schimba acolo parametrul SMB2 ca fiind zero.

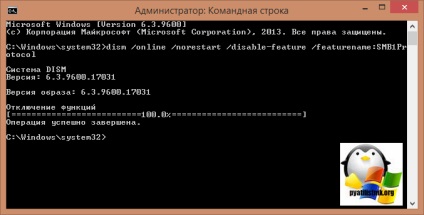

Dezactivați prin DISM

Deschideți scurgere de comandă ca administrator și tastați următoarea comandă:

dism / on-line / norestart / dezactivare feature / featurename: SMB1Protocol

Dupa cum se poate vedea o altă metodă de a proteja împotriva wannacrypt.

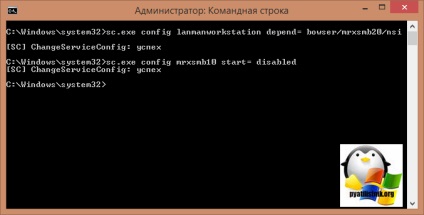

Off după config Sc.exe

Începând cu Windows 7, puteți face în interiorul aici sunt comenzile de sistem prin CMD care rulează ca administrator:

- Pentru a dezactiva versiunea SMB 1 protocolul pe SMB-client, executați următoarele comenzi:

Sc.exe config lanmanworkstation depind = bowser / mrxsmb20 / NSI

config Sc.exe mrxsmb10 start = dezactivat

- Pentru a activa versiunea SMB 1 de protocol pe SMB-client, executați următoarele comenzi:

Sc.exe config lanmanworkstation depind = bowser / mrxsmb10 / mrxsmb20 / NSI

config Sc.exe mrxsmb10 start = auto

- Pentru a dezactiva versiunile de protocol SMB 2 și 3 pe SMB-client, executați următoarele comenzi:

Sc.exe config lanmanworkstation depind = bowser / mrxsmb10 / NSI

config Sc.exe mrxsmb20 start = dezactivat

- Pentru a activa versiunile de protocol SMB 2 și 3 de pe SMB-client, executați următoarele comenzi:

Sc.exe config lanmanworkstation depind = bowser / mrxsmb10 / mrxsmb20 / NSI

config Sc.exe mrxsmb20 start = auto

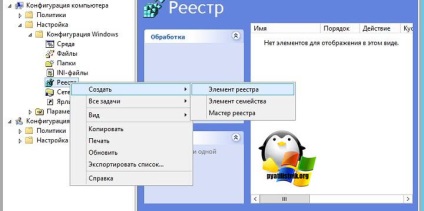

Cum să vă protejați de wannacrypt în Active Directory

Sistem de operare server de politică

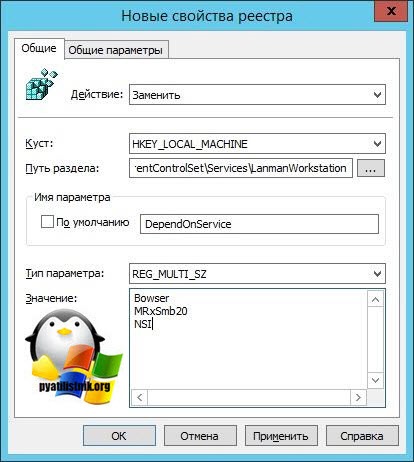

Suntem interesați în obiectul "Computer Configuration - Configurarea - Configuration pentru Windows - Register", a crea o intrare de registry.

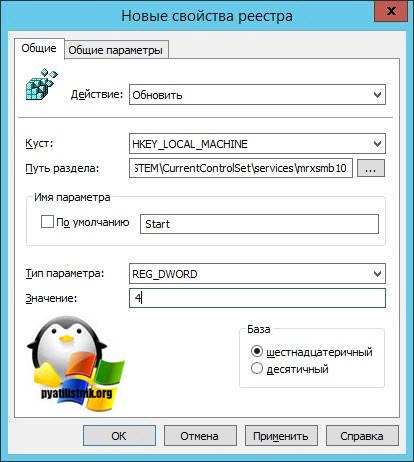

Politica pentru sistemul de operare client

Pentru a dezactiva SMB sprijin v1 clienților vor trebui să schimbe valoarea celor doi parametri. În primul rând, dezactivați protocolul de serviciu SMB v1:

- Cale: HKLM: \ SYSTEM \ CurrentControlSet \ servicii \ mrxsmb10;

- opțiune: REG_DWORD numele c Start;

- Valoarea: 4.

Apoi se stabilească faptul că serviciul relații lanmanworkstation, deci nu depinde de v1 SMB:

- Cale: HKLM: \ SYSTEM \ CurrentControlSet \ Services \ lanmanworkstation;

- opțiune: REG_MULTI_SZ numit DependOnService;

- Valoarea: trei linii - Bowser, MRxSmb20 și NSI.

Calculatoarele client au resetarea sistemului și va fi oprit

Rețineți că, dezactivarea smb v1, vă protejați sfârșitul wannacrypt și Petia, dar fii atent, dacă aveți o rețea locală sunt calculatoare vechi, ele nu pot comunica cu controlerele de domeniu și nu vor putea trece de autentificare, astfel încât acestea nu pot lucra cu SMB 2

Popular Related Posts:

11 Responses pentru a dezactiva sau cum smb v1 să se protejeze de wannacrypt

Și ai regulatoarele pe care sistemul de operare este rece? Windows 7 utilizează implicit SMB 2 și primul sau nu trebuie să deranjeze ei și o altă întrebare bile de fișier nimic de făcut?

1 Stand două mașini sub Win7X64

Experimentul 1 cu dosare comune:

Parametrii utilizați în ambele

HKLM: \ SYSTEM \ CurrentControlSet \ Services \ lanmanworkstation

DependOnService - Bowser, MRxSmb20 și NSI

și

SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

SMB1 - REG_DWORD - 0

Vizibilitatea PC-ul în browser-ul are acces la bile de acolo, SecurityChecker informează dezactivat V1 SMBExperimentul 2:

Parametrii utilizați în ambele

HKLM: \ SYSTEM \ CurrentControlSet \ Services \ lanmanworkstation

DependOnService - Bowser, MRxSmb20 și NSI

HKLM: \ SYSTEM \ CurrentControlSet \ servicii \ mrxsmb10

REG_DWORD - Start - 4

PC-ul într-un browser care nu este disponibil, accesul la bilele de acolo. serviciul Workstation este dezactivat, dependentă Brower PC-ul nu funcționează din cauza dependenței de prima. SecurityChecker activat SMB informează V1Are sens în a separa un modificări de partajare aplicație la server și client sistem de operare sau mai bine în același timp pentru a aplica atât server și client?

HKLM: \ SYSTEM \ CurrentControlSet \ Services \ lanmanworkstation

SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ ParametersVă mulțumim pentru ajutor!

Aș împărți politica, eu personal sunt separate printr-un OU AD. În general, W7 și mai presus de toate ar trebui să utilizeze smb2.0 și de pe prima versiune nu ar trebui să fie afectată, iar nivelul pădurii și ai domeniului?

articole similare