infrastructura IT pentru întreprinderea dvs.

Cum de a proteja datele transmise prin canale fără fir

Cum Bluetooth

Pentru a înțelege modul în care riscul asociat cu utilizarea tehnologiei Bluetooth fără fir, trebuie să înțeleagă elementele de bază ale funcționării sale. Comunicarea între dispozitivele de către transmițătoarele Bluetooth care operează în banda de frecvență de 2,4 GHz. Acest interval este alocat în mod universal pentru organizațiile industriale, științifice și medicale este o resursă comună, care este utilizat de alte servicii - în special Wi-Fi dispozitive 802.11b si 802.11g standarde. Dezvoltatorii Bluetooth înțeles că acest interval poate fi un zgomot semnificativ, deoarece standardul propus tehnologiei de transmitere a informației implementează spectrul de semnal extensie prin salt de frecvență, ceea ce implică utilizarea de 79 de canale de 1 MHz fiecare. La fiecare al doilea dispozitiv Bluetooth de radio 1600 efectuează salturi de la un canal la altul. aparate radio Bluetooth consumă puțină energie - de obicei, de ordinul a 1 mW - și raza lor de acțiune este de 10 m, deși standardul permite utilizarea transmițătoare radio de putere de până la 100 mW, cu o raza de 100 m.

După detectarea sistemului dispozitivului, căutare, de obicei, alege un dispozitiv care face o pereche. Metoda de asociere depinde, dispozitivele Bluetooth funcționează în orice mod de securitate. Există trei dintre aceste moduri.

Mod de securitate 1: Aparatul nu necesită autentificare sau conexiune securizată între două dispozitive prin intermediul criptare.

Mod de securitate 2: Dispozitivul nu necesită conexiune de autentificare sau de criptare de protecție pentru comunicare.

În consecință, sarcina de siguranță este atribuit unei proceduri de canal sau o conexiune, care este setat atunci când aplicația care rulează pe dispozitivele interacționează.

Mod de securitate 3: dispozitivul necesită autentificare și, eventual, de criptare.

Tabelul prezintă rezultatele interacțiunii dintre două dispozitive care funcționează în diferite moduri de securitate. Fără canal de autentificare poate fi criptate între cele două dispozitive. Dacă autentificarea nu este necesară, dispozitivul va fi conectat pur și simplu. Nevoia de capacități de autentificare și criptare pot fi livrate în acest caz, atunci când gazda încearcă să acceseze serviciul unui dispozitiv slave la care accesul este imposibilă fără aceste operații.

Bluestumbling, Bluesnarfing și bluejacking

În ultimele luni, mass-media au o întreagă serie de lacune în domeniul securității comunicațiilor Bluetooth. Cu toate acestea, cele mai senzationale acuzații preocupare nu a implementărilor și a serviciilor standard si specifice stiva Bluetooth Bluetooth. Cele mai frecvente atacuri care folosesc aceste vulnerabilități.

Bluestumbling - un proces care permite unui hacker să detecteze dispozitivul Bluetooth, amplasat în imediata vecinătate, și în primul dispozitiv care funcționează în modul de siguranță 1 sau dispozitive defecte, care să permită accesul la serviciile fără a trece prin autentificare.

Bluejacking - atac folosind caracteristicile de profil Object Exchange (OBEX). Acest profil este conceput pentru a oferi schimbul de date (de exemplu, cărți de vizită electronice sau note de calendar) între două dispozitive Bluetooth și program fără autentificare obligatorie. Atunci când un dispozitiv trimite date la un alt dispozitiv care primesc afișează aceste informații într-un format și apoi cere utilizatorului dacă pentru a salva informațiile de care aveți nevoie. La efectuarea unui atac bluejacking expeditor modifică conținutul mesajului „Nume“ care urmează să fie trimis, plasându-l într-un text scurt. Bluejacking poate fi definit ca platforma de spam Bluetooth.

Anxietatea poate provoca și punerea în aplicare standard producătorii de dispozitive Bluetooth. Autentificarea și criptarea datelor schimbate între dispozitivele Bluetooth sunt posibile prin faptul că ambele dispozitive sunt cunoscute împerecheat un secret partajat - cheia de conectare. Dacă această cheie ajunge în mâini greșite, ei pot aranja o conexiune de ascultare între aparatele asociate. În unele sisteme, baze de date Bluetooth, în cazul în care cheile sunt păstrate canalele de comunicare nu au o protecție suficientă.

Utilizarea în siguranță a tehnologiei Bluetooth

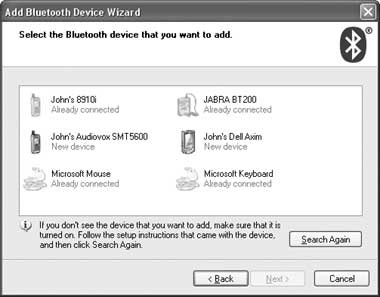

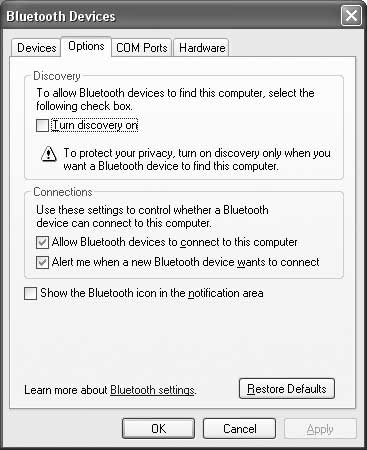

Dacă doriți să conectați două dispozitive Bluetooth, recomand să se abțină de la efectuarea operațiunii în locuri aglomerate, cum ar fi stațiile directe sau cafenea. Este mai bine de a alege un colt retras în cazul în care șansele de a da peste un vânător pentru semnale Bluetooth sunt minime. Pentru a începe procedura de conectare necesară pentru a transfera unul dintre dispozitivele în modul detectabil. Nu expuneți niciodată „defilează“ cele două dispozitive, și ar trebui să traducă întotdeauna sclav în modul invizibil, la sfârșitul operației. Atunci când se lucrează pe un sistem desktop conectat prin Bluetooth tastatură și mouse-ul de comunicații Bluetooth trebuie să fie incluse, dar aceasta nu înseamnă că trebuie să funcționeze în modul detectabil.

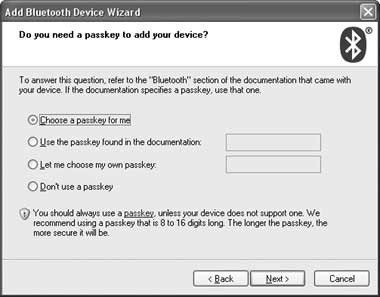

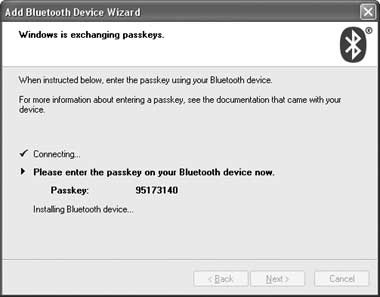

Cei care se conectează mai multe dispozitive Bluetooth, vă sfătuiesc să alegeți o cheie unică și partajată aleatoriu pentru fiecare pereche. Astfel, elimina posibilitatea de a reutiliza cheia hacker în cazul puțin probabil că va fi capabil de a sparge cheia. În cazul în care conexiunea este pierdut sau rupt și trebuie să se unească din nou dispozitivul conectat anterior, am recomandăm să utilizați o altă cheie partajată.

În cele din urmă, achiziționarea unui dispozitiv Bluetooth, asigurați-vă că pentru a vă familiariza cu protecțiile de produse pe care le-a plăcut. De exemplu, este util pentru a afla care sunt utilizate canale de chei de comunicare - un dispozitiv chei combinate. Când este vorba de dispozitive care nu au o interfață de utilizator, care ar putea intra cheia publică, trebuie să știți ce se utilizează cheia fixă atunci când se lucrează cu un anumit produs - este comun pentru toate sistemele de acest tip, sau cu unele unice, caracteristice doar pentru acest dispozitiv caracteristici. Cel mai important asigurați-vă că sunteți interesat în dispozitivul de protecție conexiunea dintre cele două sisteme care utilizează autentificare și criptare.

viitor tehnologia Bluetooth

Managerul punerea în practică a centrului de Microsoft Security Center de Excelenta. Are certificări CISSP. [email protected]

Partajați imagini cu prietenii și colegii