OpenVPN este popular în rândul administratorilor de sistem, atunci când aveți nevoie pentru a conecta birourile de la distanță VPN-canal rapid și eficient. Astăzi vă oferim un articol al cititorilor noștri în care el vă va spune cum să creeze un canal sigur între birouri cu protecție prin parolă suplimentară pe platforma Windows.

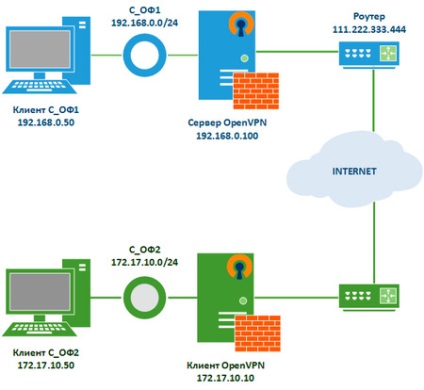

Și așa că trebuie să organizăm un canal VPN între cele două birouri. Biroul de rețea 1 și Office de rețea 2 (l S_OF1 numesc) (numesc S_OF2).

Trebuie să spun că, în cazul meu OpenVPN în ambele birouri instalate pe Windows 7.

S_OF1 include:

În cazul în care pentru a pune masina OpenVPN Server are 2 interfețe de rețea.

De asemenea, pe un server proxy, care distribuie „Net la LAN, fiind astfel pentru toate mașinile din gateway-ul implicit LAN (192.168.0.100)

192.168.0.100 este în căutarea în rețea

192.168.1.2 se uita la lumea prin router. Router-ul are o adresă IP statică spune 111.222.333.444. Pe port forwarding router-ul realizat în 1190 (în port cazul meu 1190 probroshena pe 192.168.1.2)

Rețeaua de utilizator: 192.168.0.50

S_OF2 include:

În cazul în care pentru a pune masina OpenVPN client are două interfețe de rețea.

De asemenea, pe un server proxy, care distribuie „Net la LAN, fiind astfel pentru toate mașinile din gateway-ul implicit LAN (172.17.10.10)

rețea 172.17.10.10smotrit

192.168.1.2 se uita la lumea prin router.

Rețeaua de utilizator: 172.17.10.50

Problemă: S_OF1 Utilizator (192.168.0.50) ar trebui să vedeți resursele partajate pe utilizator S_OF2 (172.17.10.50) și vice-versa.

Cum să instituie

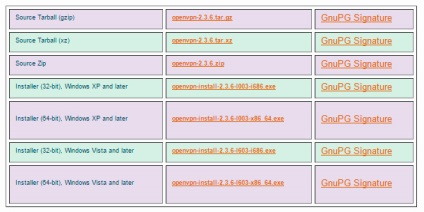

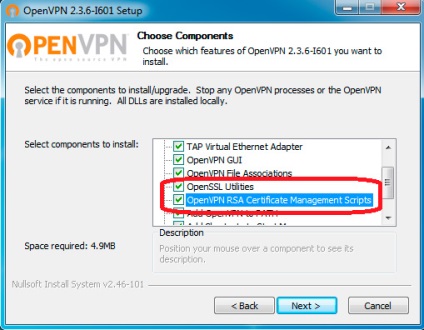

Descărcați site-ul oficial al lui OpenVPN, în conformitate cu sistemele de biți.

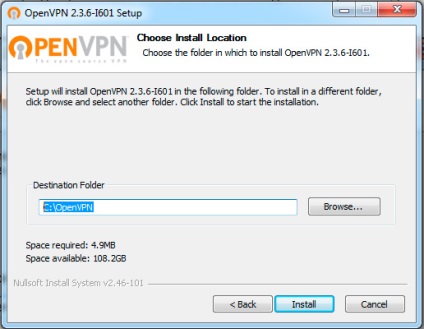

Următorul pas - calea pentru instalare. Pentru a simplifica și mai mult viața, stabilit în rădăcina unității C.

Renumeste-l „VPN“

In directorul „C: \ OpenVPN“ ar trebui să creeze imediat un dosar suplimentar ssl (în cazul în care vom păstra cheile de autentificare) directorul CCD (aici va fi configurarea setărilor serverului pentru client).

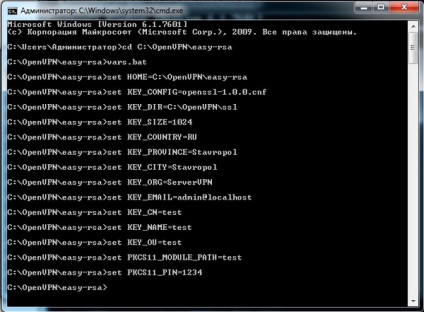

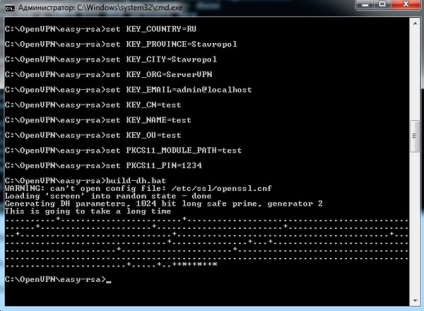

Folderul ușor de rsa crea fișier vars.bat. Acest fișier batch va seta variabilele de sesiune pentru generarea certificatului, în partea care se referă la organizarea și locația completați datele.

Rulați un prompt de comandă ca administrator.

Trecem pe calea C: \ OpenVPN \ ușor de rsa, tastați pentru a intra în linia de comandă

Apoi rulați curat-all.bat:

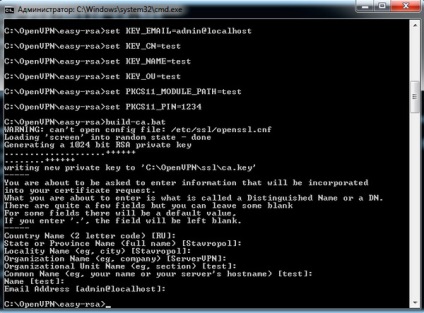

Acum rula build-ca.bat. Din moment ce toate informațiile despre serverul care le-am umplut deja, vom lăsa totul fără modificări:

rezultând în dosarul nostru ssl va dh1024.pem fișier.

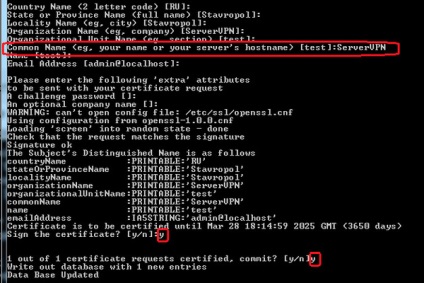

Creați o cheie de server pentru a introduce această comandă:

în cazul în care „ServerVPN“ este numele serverului VPN naschego, la fel ca în cazul meu,

Important! Se specifică parametrul „commonName“ - scrie numele serverului nostru VPN. Toți ceilalți parametri, lăsați implicit, toate întrebările sunt răspuns da

rezultând în dosarul nostru ssl va ServerVPN.crt fișiere. ServerVPN.csr. ServerVPN.key.

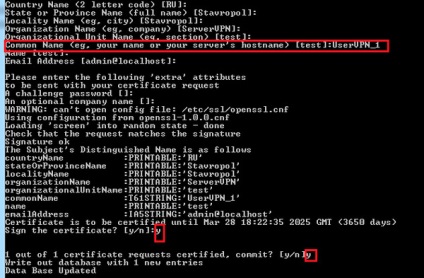

Noțiuni de bază la formarea de chei client.

în cazul în care numele „UserVPN_1“ clientului nostru.

Important! Se specifică parametrul „commonName“ - scrie numele clientului nostru VPN (UserVPN_1). Toți ceilalți parametri, lăsați implicit, toate întrebările sunt răspuns da

Ca rezultat, vom fi în fișierele UserVPN_1.crt dosar ssl. UserVPN_1.csr. UserVPN_1.key.

Dacă aveți mai mulți clienți, apoi repetați formarea cheii; fără a uita fiecare client atribuit numele lor

Generarea cheie-AUTH TLS (ta.key) pentru autentificare de pachete, pentru că du-te la folderul rădăcină al OpenVPN:

și executați comanda:

rezultând în fișierul pluchit ta.key dosar ssl.

Noțiuni de bază la crearea serverului de configurare. În dosarul de configurare, a crea un fișier OpenVPN.ovpn:

Dosarul ccd, creați un fișier fără extensie și numele exact ca UserVPN_1 de client. deschideți-l cu Notepad și tastați următoarele:

Creați o configurație client.

Instalați clientul OpenVPN, îl trădează ca.crt. UserVPN_1.crt. UserVPN_1.key. ta.key.

Configurarea firewall-uri și software-ul antivirus pe client și pe server pentru trecerea fără probleme a pachetelor. Nu voi descrie totul depinde de software-ul antivirus instalat și firewall-uri.

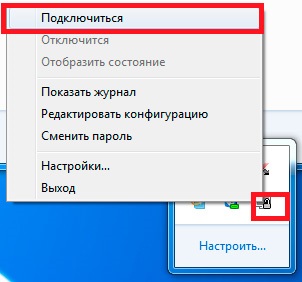

După toate acestea, vom începe serverul nostru și client.

Dacă ai făcut totul bine, serverul nostru va primi IP 10.10.10.1 si se conecteaza la client și de a obține IP 10.10.10.2. Și așa am luat conexiunea este acum server și client ping reciproc prin IP VPN la rețeaua noastră, și anume 10.10.10.1 și 10.10.10.2.

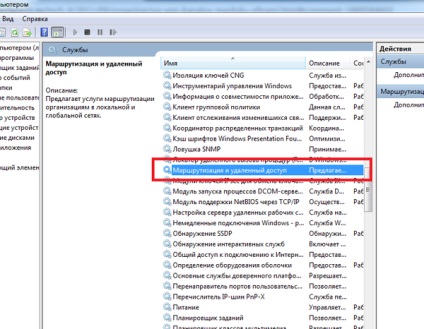

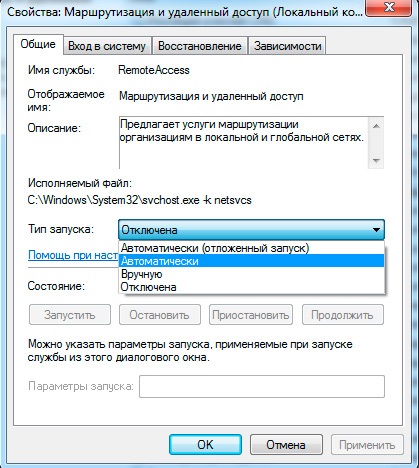

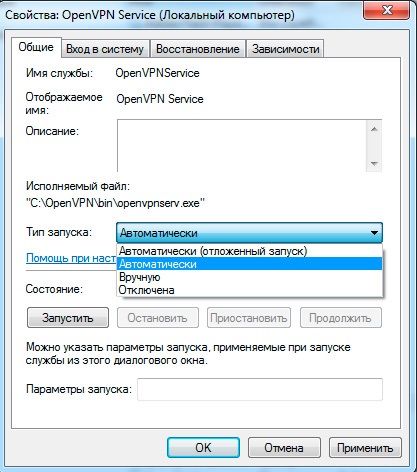

Huzhno intră proprietățile serviciului, îl configurați pentru a porni automat și a alerga.

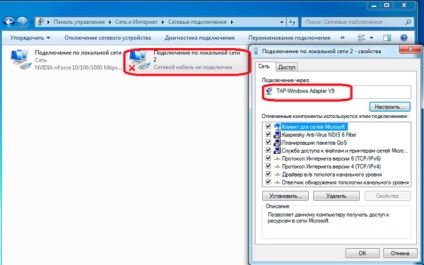

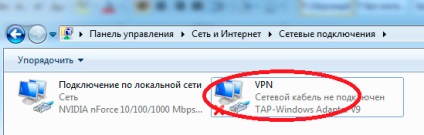

Dar această metodă are un mic dezavantaj: atunci când activați acest serviciu și conectați-vă la Conexiuni pictograma nostru VPN-canal de rețea cruce roșie se va închide VPN sau dezactiva.

În acest caz, toate rețelele funcționează în mod normal. Personal, am această cruce enervant și, uneori confuze.

Există un al doilea mod de a face vizibile IP rețea internă de server și clientul nostru.

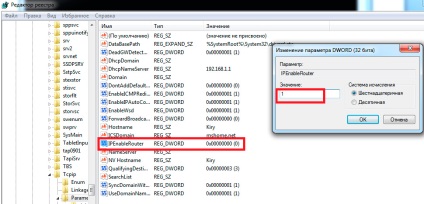

Pentru a face acest lucru, du-te la registru, deschide cheia de registry:

Găsiți parametrul și modificați valoarea: IPEnableRouter valoarea REG_DWORD de 1.

Nu uitați să reporniți aparatul, astfel încât setările să aibă efect!

Acest lucru trebuie să fie făcut atât pe server și client.

Așa că ne-am pinging rețeaua noastră de IP interne, și așa cum avem atât de server și client pentru rețelele lor sunt gateway-uri, iar aparatul de la rețeaua 1 se poate vedea aparatul de la rețea 2, și vice-versa. adică utilizator S_OF1 (192.168.0.50) se poate vedea dosare comune S_OF2 Utilizator (172.17.10.50) și vice-versa.

Dacă serverul și clientul nu va fi gateway-uri pentru rețelele lor, în cazul va trebui să se înregistreze rute mâini.

Exemplul S_OF1:

Exemplul S_OF2:

în cazul meu nu a fost necesar.

Pentru a porni automat serverul și clientul, avem nevoie pentru a permite Serviciului OpenVPN de serviciu

protecție suplimentară

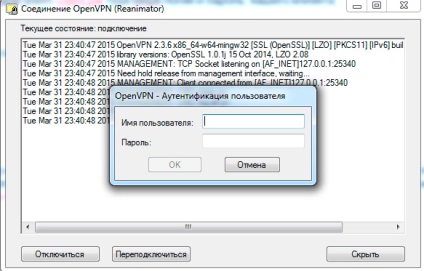

După cum este bine cunoscut în OpenVPN are posibilitatea de a certificatelor de autentificare, așa cum este descris mai sus, precum și de conectare și o parolă, dar puteți, de asemenea, să le combine împreună. După cum știu doar Linux este posibilă prin intermediul regulate pentru a configura autentificarea de utilizator și o parolă, dar în Windows, de asemenea, poate fi rezolvată. Pentru a face acest lucru, creați auth.vbs fișier în directorul de configurare și scrie după cum urmează

De asemenea, în fișierul dosar de configurare pentru a Soda Users.pw Pichet Intra in clientul nostru

În cazul în care mai mulți clienți care:

si in configuratia de client schimba linia auth-user-pass pe auth-user-pass C: \\ OpenVPN \\ \\ ssl pass.txt.

Acum, pornesc aparatul în cazul în care ați instalat OpenVPN -Server, execută serviciul și serverul VPN este ridicat automat. Clientul începe masina si, de asemenea, ruleaza conecta automat la serverul meu. Acum puteți merge la un folder public sau RDP pentru a lucra, de exemplu, 1C, stabilit într-o altă organizație.