Una dintre funcțiile subsistemului de protecție - autentificarea utilizatorului (mesaj sistem de nume). În cazul în care procedura de identificare a fost de succes, utilizatorul este legitim, deoarece are unele indicații (ID), înregistrată în sistem.

Următorul pas - autentificarea utilizatorului. adică egoAUTENTIFIKATsIYa. Acesta stabilește dacă utilizatorul este cine declară el însuși.

Atunci când transferul de date, după instalat kaksoedinenie, trebuie să se asigure că cerințele:

a) destinatar d. b. sigur de autenticitatea sursei de date;

b) beneficiarul d. b. sigur de autenticitatea datelor transmise;

c) expeditorul este pornit. b. siguri de livrarea de date la receptor;

e) expeditorul este pornit. b. sigur de autenticitatea datelor furnizate.

Pentru cerințele de la literele (a) și (b) mijloacele de protecție - o semnătură digitală; pentru cerințele de la (c) și (d) - expeditorul ar trebui să primească o notificare de primire a pomoschyuUDOSTOVERYaYuSchEY MAIL (certificate de mail).

Căi de atac în această procedură - semnătura digitală a mesajului de răspuns.

Autentificarea expeditorului este furnizată de semnătura digitală [5].

Mesaje text într-un sistem de criptare asimetrică este realizată prin criptare pe cheia privată a expeditorului.

PEREDAVAEMOESOOBSCHENIE constă din informațiile referitoare la conținutul expeditorului (în clar) cu adăugat la aceasta (concatenare) semnătură digitală.

RECIPIENT. știind cheia publică a expeditorului poate decripta și implementa astfel o sursă de autentificare prin compararea și adoptarea de calcul de semnături POLUCHATELEMTSIFROVOY.

Neștiind cheia secretă a expeditorului este imposibil de a crea un raport fals cu semnătura digitală specificată.

Folosind funcția hash în tehnologia semnăturii digitale evită dublarea dimensiunii mesajului transmis atunci când dimensiunea semnăturii digitale va fi egală cu dimensiunea mesajului original (simbolurile din mesaj).

Astfel, procedura de calcul semnăturii reduce la valoarea hash posledovatelnomuVYChISLENIYu MESAJE DE LA INIȚIALĂ și criptarea valoarea obținută prin cheia secretă a expeditorului (sau cheie publică decriptate cu verificarea semnăturii).

Esliotpravitel și destinatarul cunosc aceeași cheie de sesiune, autenticitatea mesajului poate fi furnizat prin calcularea valorii hash din asocierea (concatenare) a mesajului transmis și cheia de sesiune.

Rezultatul acestui calcul se numește MESAJ AUTENTIFICAREA COD (CAS) (messageauthenticationcode, MAC).

GOST 28147-89 cod de autentificare - un exemplu clasic al unui cod de MAC.

CAS este necesară pentru protecția împotriva impunerii a mesajelor false. Pentru protecție, CAS nu este transmis în text clar. și combinate cu text simplu (concatenare).

Unitatea rezultată combină apoi criptate cheie de sesiune.

Într-un criptosistem nimeni asimetric, cu excepția expeditorului, cunoaște cheia privată. Se pozvolyaetODNOZNAChNO DOVEDESTE A eșec calitatea de proprietar al expeditorului (destinatarului) de transmise anterior (primite) mesaje.

De asemenea, destinatarul nu cunoaște cheia secretă, nu se poate semna un mesaj de la entitatea expeditor.

De semnături digitale SOOBSchENIYam:

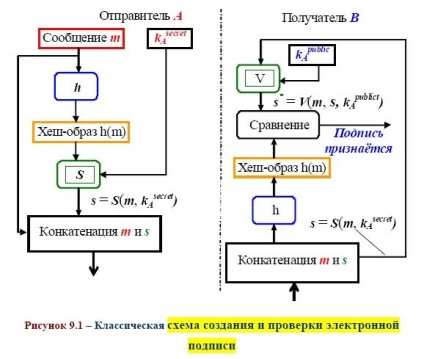

1 Un expeditor calculează cuplu: kAsecret Semnatarul cheie secretă (Abonat A) și kApublic - verificarea corespunzătoare cheii publice (abonatul B). Un expeditor trimite către destinatar B. kApublic kAsecret ține un secret.

2 Pentru a obține documentul semnătură FIGURI m expeditor O SEMNĂTURĂ s prin algoritmul de generare S semnăturii pe mesajul m în cheia privată secretă kA și trimite mesajul m și semnătura s în recipient.

3 Destinatarul calculează în semnătura sa cu un test de algoritm V (verificare) a semnăturii mesajului m. s semnătura pe tasta kApublic publice. În funcție de rezultatul de calcul, accepta sau respinge semnătura s.

scheme clasice Creați și să verifice o semnătură electronică este prezentată în figura 9.1.

Română în semnătura digitală standard, dezvoltat de criptografie intern utilizează o funcție hash (256 biți) GOST R 34.11-94 (bazat pe algoritmul cifru bloc în conformitate cu GOST 28147-89).

opredelyaetalgoritm Standard și procedura de calculare a funcției hash pentru orice secvență de simboluri binare. care sunt utilizate în metodele de prelucrare criptografice și securitatea informațiilor, inclusiv punerea în aplicare a procedurilor de semnături electronice (EDS), transmiterea, prelucrarea și stocarea informațiilor în sistemele automatizate.

Definit în hashing standartefunktsiya este utilizat în semnătură digitală bazată pe realizatsiisistemelektronnoy asimetrică algoritm criptografic GOST R 34.10-94 „Tehnologia informației. protecție criptografică a informațiilor. Efectuarea de proceduri și verificarea semnăturii digitale electronice pe baza algoritmului criptografic asimetric ".

In general, un hash funktsiyah afișează șiruri binare de lungime finită arbitrar la ieșirile de un mic (de exemplu, 64, 128, 160.192, 224, 256, 384, 512) de lungime fixă [13] nazyvaemyehesh valori:

unde * - o pluralitate de șiruri binare de lungime finită arbitrar; n - setul de șiruri binare de lungime de n biți, adică * - este unirea tuturor seturilor de secvențe binare dlinoyi biți aparținând sistemului N (GOST P 34.11-94, n = 256).

Soobscheniyas compresa dlinoymozhno arbitrar folosind funktsiyus hash fix dimensiunea de intrare, cu ajutorul a două metode:

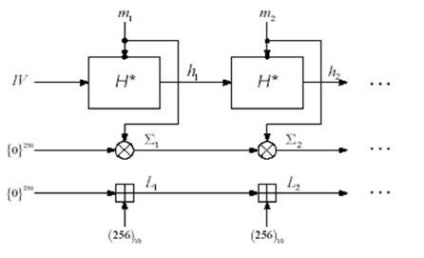

În GOST 34.11-94 am folosit prima cale - o metodă hashing consistentă. folosind o funcție hash cu o intrare de dimensiune fixă (vezi. Figura 9.2), adică funcția de comprimare cu un factor de 2.

Dacă doriți să hash mesajul m = (m1, m2, ..., mi), The hashingul se realizează după cum urmează:

Dacă ultimul bloc este mai mică decât n biți, atunci este umplut cu una dintre metodele existente pentru a atinge lungimea unui multiplu de n.

Spre deosebire de ipotezele standard, că mesajul este împărțit în blocuri și a făcut unitatea de imprimare ultima, dacă este necesar (de intrare de formatare a priori), înainte de hash, GOST R 34.11-94 procedura hash așteaptă între sfârșitul (mesaje de format de intrare a posteriori).

Umplutura este după cum urmează: ultimul bloc este deplasat spre dreapta, și apoi umplute cu zerouri pentru a atinge lungimea de 256 de biți.

hashing GOST P 34.11-94 algoritm poate fi clasificat ca fiind rezistent la codul coliziuni (pentru n = 256. și unul dintre tipurile de atacuri necesită aproximativ 2256/2 operații hashing) care detectează modificarea (coliziune Hash Rezistent funcției, CRHF).

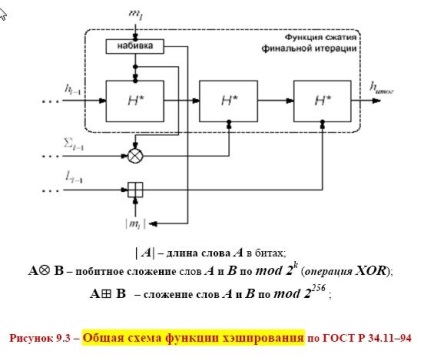

Takzhekonstruktory oferit protecție suplimentară:

a) paralelă cu control calculată, reprezentând suma tuturor blocurilor de mesaje (acesta din urmă deja umplute rezumat) prin regula A + B [MOD2 k], unde k = | A | = | B |. și | A | și | B | bit cuvânt lungimile A și B, respectiv (denumite în continuare în figuri și în textul acestei operațiuni se va face referire la);

b) paralel cu mesajul hash bit lungime calculata. condus de mod 2256 (MD-câștig), care într-o funcție de compresie finală utilizată pentru calcularea hash final (vezi. Figura 9.3).

Indicați în mesajul de transmisie, cât de multe zerouri au fost adăugate la ultimul bloc nu este necesară. deoarece lungimea mesajului este implicat în hașura (vezi. Figura 9.4).

Inițial vector IV: în conformitate cu GOST P 34.11-94, IV- lungime arbitrară cuvânt fixă de 256 biți (IV ε256).

Dacă este a priori nu este cunoscută verifică integritatea mesajului, acesta trebuie transmis împreună cu mesajul cu integritate garantată.

Pentru mesajele mici IV pot fi selectate dintr-un mic set de valori posibile. Acesta poate fi, de asemenea, definite în cadrul organizației, domeniul este constantă.

Fiecare bloc de intrare este considerată ca rezultat al concatenarea patru vectori binari pe 64 de biți.

1) generarea de patru chei pe 256 de biți pentru modul de criptare simpla înlocuire a pieselor pe 64 de biți a i-bloc;

2) care codifică chasteybloka hi c folosind un algoritm GOST 28147-89;

3) amestecarea rezultatelor de codificare