Conexiuni de protecție RRAS

metode de autentificare

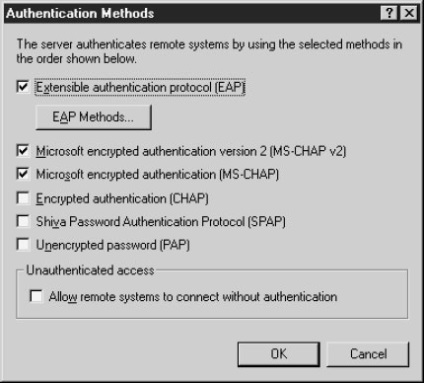

Există mai multe metode de autentificare pe care le puteți utiliza cu o conexiune la distanță. În mod implicit, RRAS utilizează autentificarea MS- CHAP și MS-CHAPv2. Metodele de autentificare selectate sunt aplicate în ordinea următoare.

- EAP (Extensible Authentication Protocol - protocol extins de autentificare).

- MS-CHAPv2 (Microsoft Challenge Handshake Authentication Protocol versiunea 2 - Authentication Protocol Challenge Handshake versiunea 2 a Microsoft).

- MS- CHAP (Microsoft Challenge Handshake Authentication Protocol).

- CHAP (Chap).

- SPAP (Shiva Password Authentication Protocol - Protocol de autentificare Parola pentru clienții Shiva).

- PAP (Password Authentication Protocol).

- acces Neautentificat.

Aceste metode de autentificare sunt prezentate în Figura 4.9. pot fi găsite în consola de administrare RRAS prin selectarea server în panoul din dreapta și selectați comanda Properties (Proprietăți). Apoi, în fila Securitate (Security), faceți clic pe butonul Metode de autentificare (metode autentificare). Pentru a utiliza metodele de autentificare necesare, selectați casetele de selectare de lângă numele metodelor.

Fig. 4.9. metode de autentificare de acces la distanță

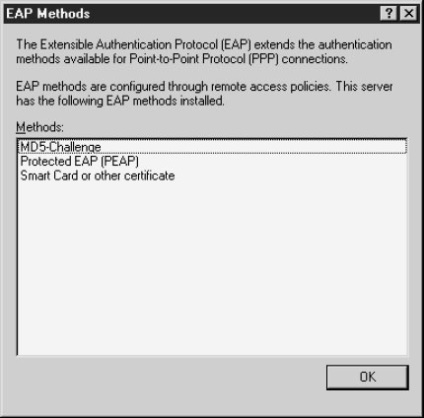

După cum sugerează și numele EAP (Extensible Authentication Protocol), se poate adăuga orice număr de tipuri (metode) EAP, în orice moment. Pentru a vedea unele metode EAP pe care le utilizați în acest moment, urmați acești pași.

- Deschideți Consola de gestionare RRAS selectând Start / Programe / Instrumente de administrare (Start / Programe / Instrumente administrative).

- În consola din dreapta, faceți clic pe serverul dorit, RRAS, și apoi faceți clic pe Proprietăți.

- În fila Securitate, faceți clic pe butonul Metode de autentificare. atunci va apărea fereastra Metode de autentificare.

- Faceți clic pe EAP metode (metode EAP), atunci veți vedea metodele EAP. instalat în mod curent (vezi. Fig. 4.10).

Fig. 4.10. Metodele existente EAP

PAP (Password Authentication Protocol) nu este de până la numele său, deoarece acesta este cel mai puțin sigură a metodelor de autentificare disponibile în prezent. Numele de utilizator și parola sunt transmise prin canalul de comunicație sub formă de text simplu. Orice atacator intersectând compus, se poate extrage și de a folosi aceste informații pentru a avea acces la rețea. Prin urmare, utilizarea PAP nu este recomandat pentru autentificare.

acces neautentificat

Această opțiune este destul de evident, și, prin urmare, nu necesită discuții. Este clar că nu trebuie să utilizați această opțiune dacă sunteți interesat în protejarea rețelei. De fapt, această opțiune oferă acces deschis pentru oricine care vrea să se conecteze la un mod la distanță.

Callback (Callback)

Sensul acestui termen ar trebui să fie numele său. Clientul la distanță apelează numărul serverului RRAS, iar apoi există o verificare a datelor de identificare ale clientului (numele de utilizator și parola). După verificarea conexiunii de date de identificare este întreruptă, permițând serverul RRAS pentru a efectua un apel de întoarcere la client la distanță. Numărul, ceea ce face un server RRAS de apel invers poate fi specificat la momentul apelului inițial, sau poate solicita serverul RRAS pentru a efectua un apel de pe un anumit număr. A doua opțiune este modul cel mai sigur, deoarece vă permite să limitați sursele posibile de conexiuni de la distanță. Un alt avantaj al callback este că se economisește costurile pentru conexiunea client.

Apel de identificare (ID apelant)

Bazat rețele private virtuale (VPN)

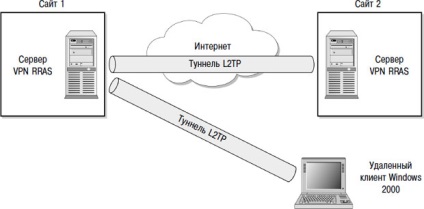

VPN atașați la siguranța și fiabilitatea conexiunii, care altfel ar fi conexiune neprotejate printr-o rețea publică. VPN se bazează pe trei tehnologii, care atunci când sunt combinate forma o conexiune securizată. Această autentificare, criptare și tunelare.

autentificare

Principalul motiv pentru autentificare VPN este nevoie de o metodă pentru a asigura o sesiune anterioară VPN că clientul și serverul corespund datelor prin care se identifică. Acest lucru nu necesită neapărat autentificarea reciprocă obligatorie. Autentificarea de succes ar trebui să fie efectuate înainte ca tunelul va fi creat și transmis date, dar tipul de autentificare depinde de tipurile de clienți din mediul dumneavoastră și ați selectat metoda de autentificare.

Puteți utiliza oricare dintre metodele de autentificare descrise mai sus în secțiunea „Protejarea conexiunilor RRAS.“ Singurul dezavantaj este că, în cazul în care clienții la distanță clienții de versiuni mai vechi de Windows, vă sunt, probabil, nu acceptă protocolul EAP. Într-adevăr, clienții Windows NT și Windows 9x nu acceptă acest protocol. Pentru a decide pe care să o folosească, amintiți-vă că este important să se asigure cel mai înalt nivel posibil de autentificare. Acest lucru înseamnă că trebuie să utilizați protocoale de autentificare, cum ar fi EAP. MS- CHAP sau MS-CHAPv2.

tunelelor

Tunelarea este folosit pentru a încapsula protocoale de retea (TCP / IP, AppleTalk, și NetBEUI) la un pachet IP, care pot fi mutate prin intermediul internetului. TCP / IP pot fi mutate prin Internet și prin el însuși, dar atunci el nu va fi parte a tunelului sau VPN. Tunelul poate fi privit ca calea care pune în cârtița la sol pentru a trece de la un loc la altul.

criptare

A treia componentă majoră a VPN-ul este criptat. Criptarea este un instrument de prevenire suplimentar care protejează datele transmise prin tunel. Datele sunt criptate înainte de încapsulare, pentru a reduce riscul de contrafacere, în cazul interceptării tunelului.

Fig. 4.11. VPN tunelare

Tabelul 4.4. Clienții și protocoale de tunelare pe care le susțin

Protocoale de tunelare suportate