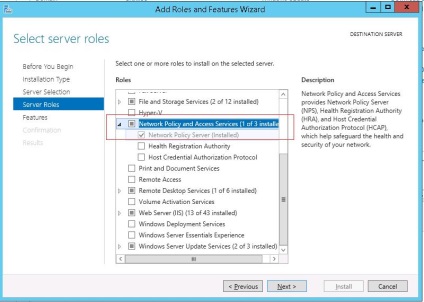

Instalarea și configurarea serverului la rolul Network Policy Server

Deschideți consola Server Manager și a stabilit rolul Policy Network Server (situată sub Network Policy și Servicii de acces).

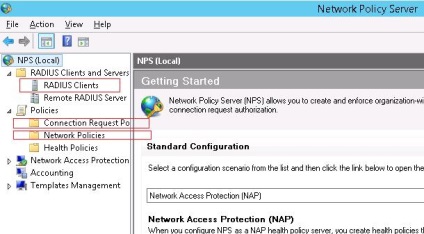

- Clienti RADIUS - conține o listă de dispozitive care pot autentifica la server

- Conexiune Politici cerere - determină tipurile de dispozitive care pot fi autentificate

- - reguli de rețea Politici de autentificare

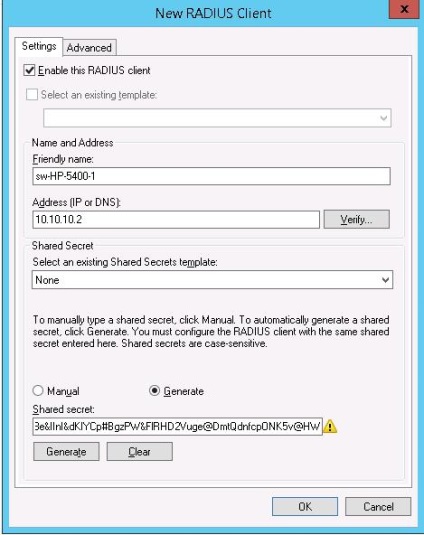

- Nume prietenos: SW-HP-5400-1

- Adresa (IP sau DNS). 10.10.10.2

- secret comun (parola / cheie secretă), puteți specifica o parolă manual (trebuie să fie destul de dificil), sau generată cu ajutorul unui buton special (trebuie să copiați parola generată, pentru că, în viitor, va trebui să indice pe un dispozitiv de rețea).

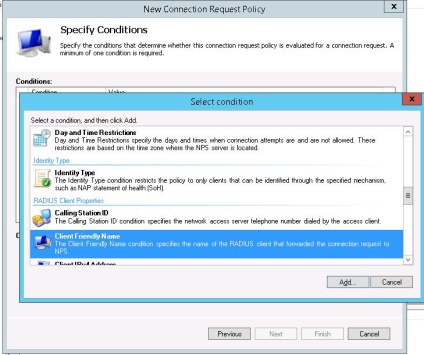

Creați o nouă politică numită Network-Switch-AAA, și faceți clic pe Următorul. În Sondition a crea o nouă condiție. Cautam secțiunea RADIUS Client și selectați Client de proprietățile Nume prietenos.

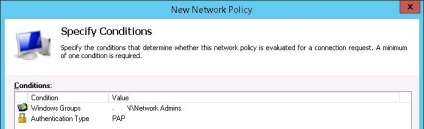

În plus, în conformitate cu politicile de rețea, de a crea o nouă politică de autentificare. Se specifică numele său, cum ar fi comutator de rețea Politica de AUTH pentru Rețeaua de administratori. Creați două condiții: prima condiție de grupuri de Windows. specifica un grup de domeniu, membrii care pot autentifica (conturi de administratori de rețea în exemplul sunt incluse în grupul AD Rețeaua Adminii) Al doilea tip de autentificare condiție. alegerea ca protocol de autentificare PAP.

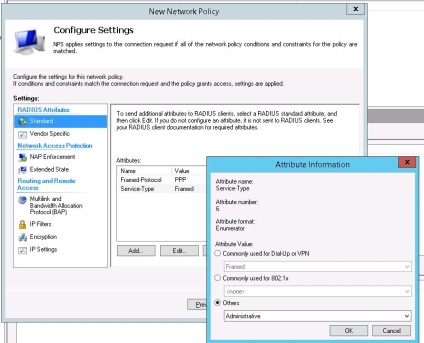

În configurarea setărilor de a modifica valoarea atributului de service-Type pe administrativ.

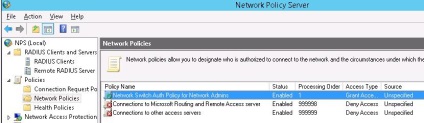

Și, în sfârșit, mutați noua politică în primul rând în lista politicilor.

Configurarea echipamentelor de rețea pentru a lucra cu serverul de Raduis

Consiliul. Dacă sunt interzise din motive de siguranță pentru a conecta la echipamentul de rețea prin intermediul telnet, aceste linii trebuie să fie eliminate din config:

Notă. În funcție de model, echipamente de rețea Cisco IOS versiune și de configurare pot fi ușor diferite.

Pentru configurarea Cisco ASA va arata astfel:

Consiliul. Dacă ceva nu funcționează, verificați: