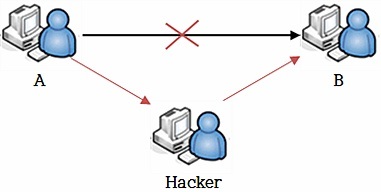

ARP -spoofing (ARP - intoxicare) - varietate de tipuri de rețele de atac MITM (. Engl Man în mijloc), utilizate în rețelele care utilizează protocolul ARP.

Pe scurt despre protocolul

ARP-otravă

Punerea în aplicare în atac Kali Linux

Pe sistemele Windows:

-a arp

Pe sistemele Linux:

arp

După cum este necesar să se asigure că traficul de tranzit nu este blocat de reguli iptables.

sau o echipă

arpspoof eth0 -t -i [ip gateway-victimă] -r [ip victimei]

Comutatorul -r indică arpspoof «otravă» arp-cache pe ambele gazde.

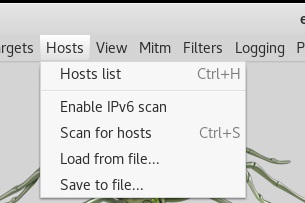

Selectați Mirosire Unified și interfața

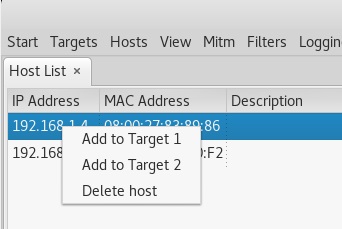

Adăugați un sacrificiu și o poarta de acces la diferite seturi de obiective

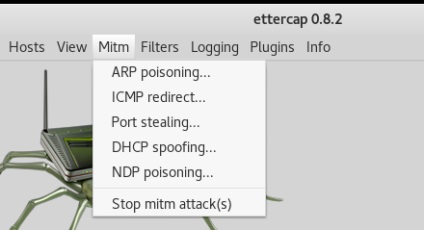

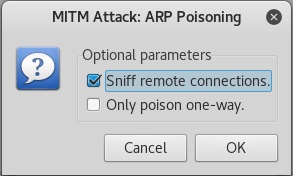

Selectați MITM -> otrăvire ARP

Mark adulmece conexiunile la distanță și a alerga

Puteți ipolzovat akzilari modul metasployta auxiliar / spoof / arp / arp_poisoning

În plus față de instrumentele pre-instalat, puteți instala și utiliza următoarele:

De asemenea, este demn de mentionat ca, după atacul trebuie să-l completeze în mod corespunzător prin restabilirea codurile și intrarea în gazdele arp-masă atacat.

Ce atunci?

După atac ARP spoofing-, putem rula un sniffer și să asculte pentru participanții la trafic în rețea.

Rețeaua poate fi mijloacele actuale de detectare a atacului și în timpul pentest trebuie să ia în considerare acest lucru. În final, arp-intoxicatii - doar o modalitate de a ajunge în calea traficului între cele două gazde, și fezabilitatea aplicării sale depinde de condițiile în care de testare.