Salutări, mei hackeri novice.

Această nouă serie dedicată hacking Bluetooth. Acesta a fost inspirat de un episod recent de „Mr. Robot“ (seria mea de televiziune favorit). În episodul 6 Elliott hacked stație de poliție bluetooth-tastatură pentru a obține acces la sistemul de securitate penitenciar și pentru eliberarea lui Faith Arch Enemy. Acesta este doar unul dintre multele break-in-uri, pe care vom căuta această serie.

Elementele de bază Bluetooth

Distanța minimă de lucru este de 10 metri Bluetooth, dar producătorii nu sunt limitate și se pot schimba caracteristica a gamei de lucru în dispozitivele lor. Multe dispozitive sunt capabile să comunice, chiar dacă acestea se află la o distanță de 100 de metri unul de altul. Utilizați antene speciale, putem extinde și mai mult gama de operare.

Procesul de conectare a două dispozitive Bluetooth numite conjugare. Aproape orice două dispozitive activate prin Bluetooth se pot conecta între ele. Toate dispozitivele Bluetooth vizibile de difuzare următoarele informații:

- nume

- clasă

- lista serviciilor

- informații tehnice

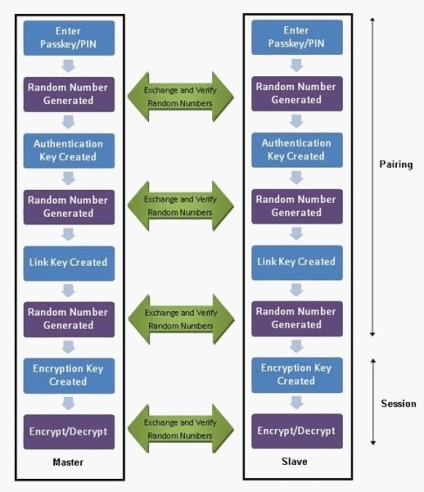

Atunci când împerecherea dispozitivelor de schimb o conexiune cheie secretă partajată. Fiecare dintre ele deține cheia pentru identificarea celuilalt, în interfețele viitoare.

Aici este un proces de conectare Bluetooth diagrama. Deși în ultimii ani a crescut în apărarea sa, rămâne vulnerabilă, așa cum vom demonstra în direcția viitoare a acestui ciclu.

Dispozitivele Bluetooth creează o așa-numită piconet sau o rețea foarte mică. Piconetului poate fi un lucru, și până la șapte auxiliari activi. Deoarece Bluetooth schimbă brusc frecvența semnalului (1600 de ori pe secundă), aceste dispozitive nu interferează unele cu altele, deoarece șansele ca cele două dispozitive vor utiliza simultan cu aceeași frecvență, sunt foarte mici.

Instrumente de bază Linux pentru a lucra cu Bluetooth

Punerea în aplicare a protocolului stiva Bluetooth pentru Linux numit Bluez. Pe cele mai multe distribuții Linux, este instalat în mod implicit. Într-un vârf de cuțit, puteți găsi întotdeauna în repozitoriul. În nostru Kali Linux. cum ar fi de așteptat, aceste protocoale sunt instalate în mod implicit.

În Bluez include câteva instrumente simple pe care le putem folosi pentru a gestiona și ulterior Bluetooth hacking. Printre acestea se numără:

- hciconfig. Acest instrument funcționează aproape în același mod ca și ifconfig sub Linux, cu excepția faptului că transmite informații numai pe dispozitive cu tehnologia Bluetooth. După cum puteți vedea în imaginea de mai jos, l-am folosit pentru a arăta interfața Bluetooth (hci0) și solicită specificarea unui anumit dispozitiv.

- hcitool. Este un instrument pentru interogarea datelor. El ne poate spune numele dispozitivului, ID-ul, de clasă și semnalul de sincronizare.

- hcidump. Acest instrument ne permite să intercepteze comunicațiile prin Bluetooth.

stivă de protocol Bluetooth

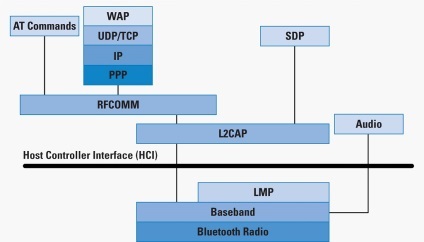

stiva de protocol Bluetooth arata ca acest lucru.

Dispozitivele Bluetooth nu sunt utilizați în mod necesar toate stiva de protocol (de exemplu, TCP / IP). stivă Bluetooth a fost dezvoltat pentru o varietate de aplicații de comunicații de a utiliza Bluetooth pentru propriile lor scopuri. În general, programul va folosi doar o felie verticală a stivei. Layer protocoale Bluetooth și protocoalele aferente sunt enumerate mai jos.

În plus față de straturile de protocoale, specificația Bluetooth definește, de asemenea, o interfață controler de gazdă (HCI). Acesta oferă o interfață de comandă pentru comunicarea cu controlerul baseband, managerul de legătură, precum și accesul la date privind starea echipamentelor și registrele de control. De aici și numele de mai sus instrumente de date: hciconfig, hcidump și hcitool.

Securitate Bluetooth

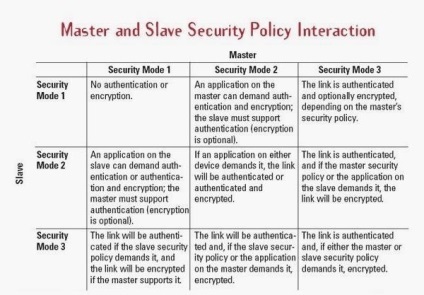

Sistemul de securitate Bluetooth se bazează pe mai multe tehnici. În primul rând, salt de frecvență. Algoritmul de schimbare a frecvenței cunoscute ca dispozitiv principal și auxiliar, dar nu și terțe părți. În al doilea rând, cheia secretă se schimbă atunci când împerechere. Acesta este utilizat pentru autentificare și criptare (128-bit). Bluetooth are trei moduri de securitate. Iată-le:

Instrumente pentru Bluetooth hacking în Kali

În Kali construit mai multe instrumente pentru hacking Bluetooth, pe care o vom folosi pe parcursul acestui tutorial serie. În plus, va trebui să descărcați și să instalați alte instrumente. Pentru a vedea o listă de instrumente instalate pentru lucrul cu Bluetooth, mergeți la Aplicații -> Kali Linux -> Attack Wireless - Instrumente> Bluetooth.

Aici veți găsi mai multe instrumente pentru a efectua atacuri asupra Bluetooth. Să ne uităm pe scurt la fiecare dintre ele.

- Bluelog. Instrumentul pentru detectarea dispozitivelor Bluetooth. Acesta scanează spațiul din jur, în căutarea de dispozitive vizibile și le stochează într-un fișier.

- Bluemaho. Un set de instrumente GUI pentru testarea securității dispozitivelor Bluetooth.

- Blueranger. Un script simplu, scris în Python, care utilizează semnale i2cap pentru detectarea dispozitivelor Bluetooth pentru a determina distanța aproximativă a acestora.

- Btscanne R: Acest instrument are o interfață grafică scanează vizibile aparate în raza de operare.

- Redfang. Acest instrument ne permite să găsiți dispozitivele Bluetooth ascunse.

- Spooftooph. Este un instrument pentru spoofing Bluetooth.

Unele atacuri asupra Bluetooth

Uita-te pentru următorul articol, hackerii mei novice =)